VOICE OVER WIRELESS-LAN

Chương 1: TỔNG QUAN VOICE OVER WIRELESS-LAN

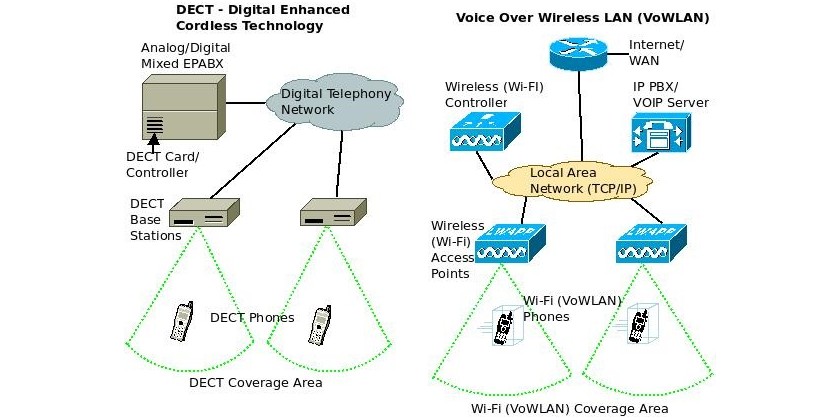

Hệ thống Voice over Wireless-LAN (VoWLAN) là một sự mở rộng của hệ thống VoIP có dây thông thường, nói cách khác, VoWLAN là công nghệ truyền thoại qua môi trường không dây dựa trên giao thức IP. Khi hạ tầng mạng phát triển, WLAN hoàn thiện, nhu cầu di động của người dùng tăng cao, VoWLAN bắt đầu được quan tâm.

1.1. Ứng dụng của VoWLAN

1.1.1. Hệ thống phân phối hay các xí nghiệp sản xuất

Đây chính là một trong những nơi ứng dụng đầu tiên của công nghệ WLAN do tính chất rất khó cài đặt dây cáp mạng LAN thông thường đồng thời lại yêu cầu tính di động tương đối cao. Các kho hàng là nơi đầu tiên dùng WLAN cho mục đích thu thập dữ liệu bằng việc sử dụng máy quét mã vạch. Bên cạnh chức năng cơ bản đó, ngày nay, hầu hết các thiết bị này đều tích hợp thêm chức năng thoại, điển hình là phương thức thoại Push-to-talk.

1.1.2. Trung tâm chăm sóc sức khỏe hay các bệnh viện

Cung cấp khả năng di động cho người sử dụng đầu cuối, đó chính là ưu điểm nổi trội để WLAN nói riêng hay VoWLAN nói chung được chấp nhận trong môi trường khách hàng là các trung tâm chăm sóc sức khỏe. Phạm vi ứng dụng của WLAN trong khu vực này là rất phong phú, từ việc thu thập thông tin về sức khỏe của bệnh nhân đến việc xác định vị trí và trạng thái của các giường cấp cứu. VoWLAN được sử dụng cho mục đích chăm sóc bệnh nhân tốt hơn dành cho các y tá, hay phục vụ mục đích trao đổi thông tin giữa bác sĩ và y tá hay các nhóm làm việc với nhau.

1.1.3. Khách sạn, sân bay, nhà ga, …

Trong các khu vực này, công nghệ wifi thường được sử dụng thay thế cho các đường dây truy nhập ADSL. Khách hàng sẽ có cảm giác tiện dụng hơn khi truy nhập Internet thông qua laptop hay các thiết bị cầm tay tới các AP hơn là phải cắm trực tiếp vào cổng Ethernet thông thường. Việc triển khai cáp mạng ở những nơi như thế này là rất khó khăn và phức tạp. Bên cạnh việc sử dụng mạng WLAN để truyền dữ liệu, chúng ta hoàn toàn có thể cài đặt dịch vụ VoWLAN nhằm tiết kiệm chi phí và đảm bảo một hệ thống đồng bộ, dễ dàng cho công việc quản lý hơn.

1.1.4. Khu vực các trường đại học

Ngày nay, nhu cầu về truy nhập không dây trong các trường đại học là rất lớn. Khách hàng chủ yếu ở đây chính là tầng lớp sinh viên có nhu cầu truy nhập vào các nguồn tài nguyên phục vụ cho công tác nghiên cứu, học tập của nhà trường. Bên cạnh đó, đây cũng chính là thị trường đầy tiềm năng cho VoWLAN phát triển do giá thành rẻ, chất lượng dịch vụ ở mức độ chấp nhận được đối với tầng lớp sinh viên.

1.1.5. Hộ gia đình

Theo thống kê, thiết bị mạng gia đình chiếm khoảng 50% trong tổng số tất cả các sản phẩm WLAN được bán ra trên thị trường. Thực tế, thiết bị đầu cuối VoWLAN thường không được khách hàng sử dụng phổ biến do phải đầu tư thêm chi phí. Thay vào đó, họ chọn cách thức cài đặt phần mềm trên các thiết bị trung gian như điện thoại đa chế độ cầm tay hay laptop có hỗ trợ chức năng thoại. Thường thì với quy mô hộ gia đình, tín hiệu thoại sẽ được đối xử như các loại tín hiệu khác, không có sự cấu hình ưu tiên về lưu lượng hay các yêu cầu về chất lượng tương tư. Nhưng bù lại, việc trao đổi thông tin, chiếm dụng tài nguyên lại rất dễ được kiểm soát do quy mô nhỏ.

1.1.6. Hot Spot và các WISP

Các WISP ngoài việc cung cấp truy nhập không dây thông thường cho người sử dụng, họ còn có thể hỗ trợ thêm về dịch vụ thoại. Việc hỗ trợ thêm này hoàn toàn không bắt buộc đối với các WISP song để cạnh tranh họ thường giới thiệu khả năng này vào mạng lưới của mình. Tương tự với các Hot Spot cũng vậy.

1.1.7. Mạng WMAN topo lưới

Mạng WMAN hiện đang được triển khai ở nhiều nơi trên thế giới. Ví dụ như thủ đô London của nước Anh đã công bố phủ sóng 100% tín hiệu wifi trong toàn thành phố. Để có thể truy nhập vào mạng lưới, người sử dụng phải trả một khoảng phí theo hình thức tính theo giờ, theo dung lượng hoặc thuê bao tháng. Việc triển khai WMAN mang lại mức độ tiện dụng cao và nhiều lợi ích to lớn.

Phần tiếp theo "1.2. Các thành phần của hệ thống VoWLAN"

1.2. Các thành phần của hệ thống VoWLAN

Hình 1.1. Các thành phần chính của hệ thống VoWLAN

Wireless IP Phone: thiết bị này tương tự như một chiếc điện thoại cầm tay thông thường, tuy nhiên nó được tích hợp wireless LAN adapter để liên kết với hệ thống mạng điện thoại. Người dùng có thể gọi đến người dùng khác giống như một hệ thống điện thoại văn phòng, hoặc gọi ra ngoài thông qua mạng PSTN. Ngoài ra, wireless IP phone còn có thể là một phần mềm được cài đặt trên máy tính có giao tiếp wireless LAN (softphone).

Call manager: Call manager trong một hệ thống mạng VoWLAN thay thế vị trí của private branch exchange (PBX) truyền thống. Nó xử lý các cuộc gọi trong mạng và quản lý các chức năng như đăng ký IP phone, quản trị hoạch định việc quay số và định tuyến, và quản lý thư thoại.

Voice gateway: thiết bị này giúp mạng thoại IP giao tiếp với các loại mạng và hệ thống khác. Ví dụ, một gateway có thể nối một mạng VoIP với mạng PSTN truyền thống, đường dẫn này giúp cho một điện thoại IP có thể giao tiếp với điện thoại thông thường. Và kết nối gateway còn có chức năng backup cho trường hợp mạng WAN bị mất kết nối.

Hạ tầng Wireless LAN: mạng wireless-LAN có vai trò quản lý việc truyền tải các cuộc thoại wireless VoIP. Nhờ đó, người dùng điện thoại có thể di chuyển tự do trong khu vực làm việc. Hạ tầng wireless LAN thường bao gồm các access point thông thường.

Phần tiếp theo: Cài đặt Asterisk trên CentOS

1.3. Dựng mô hình VoWLAN bằng Asterisk

Hình 1.2. Mô hình VoWLAN với Asterisk Server

1.3.1.Cài đặt Asterisk trên CentOS

Cài đặt các thư viện cần thiết:

Sau khi cài đặt, CentOS gần như chứa đầy các thư viện cần thiết.

Tuy nhiên vẫn thiếu hai thư viện để cài đặt được Asterisk trên CentOS.

Hình 1.3. Báo lỗi thiếu C compiler khi thực hiện ./configure

Hình 1.4. Lỗi thiếu termcap

Install GCC và Termcap:

-Vào Application->Add/Remove Program, chọn các gói tương ứng để cài đặt

Hình 1.5. Install GCC

Hình 1.6. Install Termcap

-Apply và chờ quá trình cài đặt kết thúc.

Install Asterisk:

-Download các gói cần thiết. Trong phần này chỉ thực hiện mô phỏng với softphone nên chỉ cần core asterisk.

-

Hình 1.7. Trang chủ Asterisk

-Tạo thư mục asterisk trong /usr/src

-Chép file asterisk vừa download vào và giải nén.

-Thực hiện tuần tự các lệnh compile và install asterisk. Chú ý phải thực hiện trên quyền root.

./configure

Hình 1.8. Quá trình check config

Hình 1.9. Hoàn thành check configure

Make menuselect

Hình 1.10. Tùy chọn cài đặt thêm các gói

Gặp lỗi: “Install ncurses to user menu graphics!” khi sử dụng make menuselect

Fix: Vào Add/Remove Program, cài đặt thêm thư viện ncurses

Hình 1.11. Cài đặt thư việc ncurses

Thực hiện compile lại.

Make distclean

./configure

Make menuselect

Sau khi chọn các gói xong, nhấn “s” để save menu select

Make

Hình 1.12. Thực hiện lệnh Make

Make install

Nếu trong quá trình make menuselect có chọn thêm các gói thì các gói sẽ tự động được download về.

Hình 1.13. Thực hiện lệnh make install

Sau khi make install xong thì quá trình cài đặt đã hoàn thành, ngoài ra có thêm hai tùy chọn không bắt buộc là make progdocs (tài liệu của chương trình) và make samples (tạo file cấu hình mẫu)

Hình 1.14. Make install hoàn thành

ận hành asterisk

-Sau khi cài đặt xong asterisk sẽ tự động được vận hành. Vào Command Line Interface (CLI) bằng lệnh: asterisk -c

-Để chạy asterisk, trong terminal dùng lệnh: asterisk -r

-Nếu asterisk đang chạy sẽ nhận được thông báo lỗi. Vào CLI bằng lệnh asterisk -c

Hình 1.15. Vận hành Asterisk

-Stop asterisk.

Trong CLI: stop now

Cài đặt Asterisk-Gui

Mục đích cài đặt asterisk-gui là giúp nhà quản trị có thể cấu hình asterisk thông qua giao diện web. Asterisk-Gui được download và cài đặt từ SVN

http://svn.digium.com/svn/asterisk-gui/trunk

svn checkout http://svn.digium.com/svn/asterisk-gui/trunk /usr/src/asterisk/asterisk-gui

Thực hiện: make và make install để cài đặt asterisk-gui

1.3.2. Thực hiện cuộc gọi giữa PC 101 và PC 102

Đặt IP cho PC 101: 192.168.1.4

Đặt IP cho PC 101: 192.168.1.5

IP của Asterisk server: 192.168.1.2

Tạo user trong file sip.conf

[101]

type=friend

secret=123456

host=dynamic

port=5060

nat=no; cùng bên với firewall

[102]

type=friend

secret=1234

host=dynamic

port=5060

nat=no

Tạo ngữ cảnh trong file extensions.conf

[m101]

exten => 102,1,Anser

exten => 102,2,Dial(SIP/102)

exten =>102,3 Hangup

[m102]

exten => 101,1,Answer

exten => 101,2,Dial(SIP/101)

exten => 101,3,Hangup

Tiến hành cấu hình Access point : địa chỉ 192.168.1.1, SSID là thuctap, phần Security để đơn giản có thể chọn No Security.

Hình 1.16. Cấu hình SSID cho AP

Sau đó kết nối PC 01 và PC 02 vào AP.

Tiến hành thực hiện register user ở hai máy PC 101 và PC 102, quá trình register không thành công và báo lỗi Request Timeout. User không kết nối được với server Asterisk.

Hình 1.17. Cấu hình cho PC 102

Hình 1.18. Lỗi kết nối

Nguyên nhân là do Firewall của CentOS đã chặn các kết nối nên các client không liên lạc được với server.

Khắc phục:

Ta có thể disable Firewall trên Asterisk server, tuy nhiên cách này sẽ gây nguy hiểm cho server, vì vậy ta nên mở port của giao thức SIP (port UDP 5060) để được phép qua firewall.

Hình 1.19. Mở port giao thức SIP trên server

Kết quả: Đã gọi qua lại được giữa 2 user 101 và 102 và gọi thử vào ngữ cảnh đơn giản.

Hình 1.20. PC 102 kết nối thành công với PC 101

Chương 2: BẢO MẬT TRONG VOWLAN

2.1. Tổng quan về WLAN Security

2.1.1 Xác thực:

Chuẩn IEEE 802.11 định nghĩa hai phương pháp xác thực cơ bản: xác thực hệ thống mở: Open System Authentication (OSA) và xác thực khóa chia sẻ Shared Key Authentication (SKA). Cả hai phương pháp này đều mắc phải những lỗi bảo mất nghiêm trọng khiến cho kẻ tấn công có thể dễ dàng thâm nhập vào hệ thống mạng để theo dõi, phá hoại hay lấy cắp thông tin. Sự ra đời của WPA/WP2 cùng chuẩn IEEE 802.11i – 2004 đã khắc phục được hầu hết những nguy cơ về mất an toàn thông tin kể trên, nếu được cấu hình cài đặt một cách thích hợp và đúng cách.

2.1.1.1 Open System Authentication

Xác thực Hệ thống mở OSA được xem như phương pháp xác thực mặc định của chuẩn IEEE 802.11 thời kì đầu. Các bước xác thực được tiến hành như sau:

1.Client truyền một khung xác thực chứa mã chỉ ra rằng phương pháp xác thực được sử dụng sẽ là OSA về phía AP.

2.AP sau khi nhận được khung xác thực này sẽ truyền một bản tin ACK báo nhận về phía client.

3.Sau đó AP sẽ truyền tiếp một khung xác thực về phía client để chỉ ra rằng quá trình xác thực là hợp lệ.

4.Client sau khi nhận được khung xác thực này sẽ truyền một bản tin ACK báo nhận về phía AP. Đến đây toàn bộ quá trình xác thực đã thành công!

Hình 2.1. Xác thực Hệ thống mở OSA

Thực chất, OSA luôn luôn báo nhận dương với tất cả các client muốn kết nối đến nó! Tuy nhiên, nói như vậy không có nghĩa là việc đảm bảo tính riêng tư cá nhân bị xâm phạm. Các thông tin dữ liệu trao đổi giữa client và AP có thể được mã hóa sử dụng cơ chế WEP. Thật đáng tiếc, WEP lại mắc phải quá nhiều yếu điểm, rất dễ bị tấn công. Nhưng dù sao nó cũng đã làm tốt sứ mệnh lịch sử của mình, đánh dấu một cái nhìn đúng đắn hơn về khía cạnh an toàn thông tin trong truyền thông, nhất là với thông tin vô tuyến.

2.1.1.2 Shared Key Authentication

Xác thực Khóa chia sẻ SKA sử dụng WEP cho quá trình xác thực. WEP cũng có thể cung cấp mã hóa các dữ liệu MAC, nhưng ở đây cần chú ý rằng WEP chỉ được xem như kỹ thuật nhằm bảo vệ trước các hoạt động nghe lén không mục đích, vô tình chứ không có ý nghĩa nhiều đối với các loại hình tấn công có chủ tâm khác. Do WEP có rất nhiều điểm yếu, khuyến cáo không nên dùng WEP để mã hóa dữ liệu cũng như dùng SKA để xác thực.

Khi sử dụng xác thực SKA, cả client và AP phải dùng chung một khóa WEP. AP lưu trữ nhiều khóa WEP vì vậy các client có thể kết nối tới cùng một AP bằng các khóa WEP khác nhau. Các bước xác thực được tiến hành như sau:

1.Đầu tiên, client gửi một khung xác thực về phía AP để chỉ ra rằng xác thực SKA sẽ được sử dụng.

2.AP sau khi nhận được khung xác thực này sẽ gửi bản tin ACK báo nhận về phía client.

3.Tiếp theo, AP gửi một khung xác thực trong đó có chứa 128 octet dưới dạng cleartext về phía client.

4.Client sau khi nhận được khung xác thực này sẽ gửi bản tin ACK báo nhận về phía AP.

5.Client sẽ mã hóa 128 octet này bằng khóa WEP của mình sau đó gửi chúng về phía AP trong một khung xác thực tiếp theo.

6.AP sau khi nhận được khung xác thực này sẽ gửi bản tin ACK báo nhận về phía client.

7.AP sẽ giải mã đoạn 128 octet nhận được từ client và so sánh với 128 octet gốc của minh. Nếu chúng giống nhau, AP sẽ trả lời bằng việc gửi một khung xác thực cuối cùng về phía client để khẳng định xác thực thành công. Trường hợp ngược lại, nếu chúng không trùng khớp, AP sẽ báo xác thực lỗi.

8.Bước cuối cùng, client sau khi nhận được trả lời từ phía AP, sẽ gửi bản tin ACK báo nhận.

Hình 2.2. Xác thực Khóa chia sẻ SKA

Quá trình xác thực SKA có vẻ phức tạp hơn OSA, song thực tế SKA lại kém an toàn hơn so với OSA! Trong xác thực SKA, WEP được sử dụng. Sau khi quá trình xác thực thành công, vẫn khóa WEP này lại dùng để mã hóa các khung dữ liệu trao đổi giữa AP và client. Còn với xác thực OSA, WEP không được sử dụng cho quá trình xác thực, nhưng WEP có thể được dùng để mã hóa dữ liệu truyền dẫn. Vấn đề nảy sinh là ở chỗ, trong quá trình xác thực SKA, AP ban đầu gửi 128 octet dưới dạng cleartext về phía client, sau đó client sẽ dùng khóa WEP để mã hóa 128 octet này rồi gửi trả lại về AP. Như vậy, nếu kẻ tấn công sử dụng các công cụ nắm bắt và phân tích gói tin thì có thể dễ dàng lấy được hai đoạn bản tin 128 octet này bao gồm cả cleartext và đã được mã hóa. Dựa vào đây, việc tìm ra khóa WEP sẽ nhanh chóng và đơn giản hơn nhiều! Tuy nhiên, hiện nay danh giới về sự an toàn giữa hai phương pháp xác thực này gần như đã bị xóa nhòa, bởi vì trên cộng đồng mạng internet, số lượng các công cụ có chức năng dò tìm khóa WEP xuất hiện rất nhiều. Kẻ tấn công chỉ mất chưa đến 10 phút đã có thể tìm ra khóa WEP một cách dễ dàng, không phân biệt phương pháp xác thực được sử dụng là OSA hay SKA!

2.1.1.3. Xác thực dựa trên IEEE 802.1X/EAP

Chuẩn IEEE 802.1X xác thực theo cổng. Các thành phần tham gia vào quá trình này bao gồm Supplicant, Authenticator và Authentication Server. Đối với mạng WLAN thì client đóng vai trò của Supplicant, AP như Authenticator, còn Authentication Server là một máy chủ có chức năng xác thực ví dụ như RADIUS server chẳng hạn. Trong đó, kết nối giữa Authenticator và Authentication Server được xem như là đã được thiết lập an toàn rồi, có thể dùng SSL để trao đổi dữ liệu. Chuẩn IEEE 802.1X sử dụng hai khái niệm: Cổng điều khiển và Cổng không điều khiển đối với Authenticator. Khi tiến hành xác thực, Cổng không điều khiển mở và Supplicant trao đổi dữ liệu với Authenticator thông qua cổng này. Cổng điều khiển chỉ được mở khi Supplicant đã xác thực thành công, phục vụ cho quá trình thiết lập và trao đổi khóa, tiếp sau đó là trao đổi dữ liệu. IEEE 802.1X cho phép sử dụng nhiều kiểu xác thực khác nhau được biết đến với tên gọi chung Giao thức xác thực mở rộng EAP. Quá trình xác thực dựa trên IEEE 802.1X/EAP diễn ra như sau (các khung báo nhận ACK sẽ không được đề cập đến ở đây):

Hình 2.3. Xác thực IEEE 802.1X/EAP

1.Client gửi yêu cầu xác thực tới AP để bắt đầu quá trình.

2.AP sau khi nhận được khung yêu cầu xác thực của client sẽ gửi khung yêu cầu nhận dạng về phía client.

3.Client trả lời bằng khung xác thực chứa thông tin nhận dạng của mình tới AP.

4.AP chuyển tiếp thông tin nhận dạng của client về cho Máy chủ xác thực.

5.Sau khi nhận được những thông tin này, Máy chủ xác thực sẽ yêu cầu các thông tin xác thực cần thiết trong khung xác thực tiếp theo gửi về AP.

6.AP thực hiện chuyển tiếp các yêu cầu này tới client.

7.Client hồi đáp các thông tin xác thực cần thiết gửi về AP.

8.AP chuyển tiếp những thông tin này cho Máy chủ xác thực.

9.Sau khi kiểm tra các thông tin trên của client, Máy chủ xác thực sẽ quyết định client có được phép tham gia vào mạng hay không bằng việc gửi kết quả xác thực về cho AP.

10.AP thông tin lại cho client.

Trong toàn bộ quá trình này AP đóng vai trò như một cầu nối giữa client và Máy chủ xác thực. Mọi thông tin trao đổi đều được thực hiện qua Cổng không điều khiển. Có nhiều kiểu giao thức EAP cho phép được sử dụng như: EAP-MD5, EAP-LEAP, EAP-TLS, TTLS, PEAP, EAP-FAST, trong đó EAP-TLS thường được sử dụng. Kết thúc quá trình này, Cổng điều khiển được mở, các thiết bị thực hiện công việc trao đổi và thiết lập khóa.

Nếu giao thức xác thực EAP trước đó sử dụng là xác thực hai chiều thì khóa PMK sẽ được tạo ra trong bước này. Khi ấy, cả client và Máy chủ xác thực đều biết rõ về nhau nên thống nhất chung một khóa. Khóa này có ý nghĩa trên từng phiên làm việc và với từng client. Máy chủ xác thực sau đó sẽ tạo ra một bản sao của khóa PMK rồi gửi về AP. Nhờ đó, AP và client đã có chung khóa PMK. Trong trường hợp hệ thống mạng không sử dụng Máy chủ xác thực, khóa PMK sẽ được tạo ra từ khóa tĩnh nhập vào thủ công trước đó, trên cả client và AP.

Bắt tay bốn bước

Quá trình bắt tay bốn bước được thực hiện giữa AP và client sau khi đã có khóa PMK. Quá trình này nhằm tạo ra các khóa PTK và GTK.

Đầu tiên, AP tạo ra số ANonce rồi gửi về client. Client sử dụng khóa PMK để sinh ra khóa PTK, sau đó dùng khóa PTK này kết hợp với số ANonce để tạo ra mã MIC. Mục đích của việc làm này là để AP xác định xem client thực sự có khóa PMK chính xác không. Sau khi tạo ra mã MIC rồi, client cũng sinh ra số SNonce của mình và gửi về phía AP. AP nhận được những thông tin này, dựa vào mã MIC để khẳng định rằng client có cùng khóa PMK giống mình. Sau đó AP cũng phải sử dụng khóa PMK của mình để sinh ra khóa PTK, dùng khóa PTK này kết hợp với số SNonce để tạo ra mã MIC. Cũng trong lúc này, AP sử dụng khóa GMK tạo ra khóa GTK. Khóa GTK, mã MIC cùng với số Anonce mới sẽ được mã hóa bằng khóa PTK và gửi về phía client. Client dùng khóa PTK của mình để giải mã, sau đó kiểm tra mã MIC để chắc chắn rằng AP cũng có khóa PMK giống mình. Sau đó client tiến hành cài đặt các khóa PTK và GTK. Khóa PTK được dùng để mã hóa các bản tin unicast, có giá trị duy nhất dành cho mỗi client. Khóa GTK được dùng để mã hóa các bản tin multicast, broadcast, có giá trị chung giống nhau cho nhiều client hợp pháp. Cuối cùng client gửi bản tin xác nhận về phía AP. AP thực hiện cài đặt khóa phục vụ cho quá trình trao đổi thông tin tiếp sau. Từ lúc này, mọi dữ liệu trao đổi unicast giữa AP và client sẽ được mã hóa bằng khóa PTK, với multicast và broadcast được mã hóa bằng khóa GTK.

Hình 2.4. Quá trình bắt tay bốn bước

2.1.2. Mã hóa

Mã hóa thực chất là quá trình thể hiện thông tin cần bảo mật dưới một dạng khác. Thông tin này chỉ có thể đọc được theo đúng nghĩa nếu như phía thu có khóa để giải mã ngược lại. Mã hóa đóng vai trò hết sức quan trọng trong việc đảm bảo thông tin không bị lộ, nhất là với môi trường vô tuyến của mạng WLAN, khi mà việc nghe trộm thông tin gần như không thể ngăn chặn được.

2.1.2.1. Mã hóa WEP

WEP là phương pháp mã hóa lớp 2 sử dụng thuật toán mã hóa dòng RC4. WEP ra đời nhằm ba mục đích chính: đảm bảo tính bảo mật, điều khiển truy nhập và toàn vẹn dữ liệu. Trong đó, việc đảm bảo tính bảo mật được thực hiện bằng cách mã hóa dữ liệu truyền dẫn. Khóa WEP tĩnh được sử dụng như một cơ chế điều khiển truy nhập, chỉ những client nào có khóa WEP giống như của AP mới được phép tham gia vào mạng. Bên cạnh đó,WEP sử dụng giá trị ICV để đảm bảo dữ liệu không bị sửa đổi. Giá trị ICV được tính toán dựa trên dữ liệu cần truyền dẫn, trước khi nó được mã hóa. WEP có hai phiên bản là 64 bit và 128 bit. Khóa WEP bao gồm 24 bit IV và 40 bit (đối với WEP 64 bit) hay 104 bit khóa tĩnh (đối với WEP 104 bit). Sự xuất hiện của 24 bit IV nhằm mục đích đảm bảo với các khung dữ liệu khác nhau thì sẽ được mã hóa bằng các khóa khác nhau. Giá trị IV này sẽ được lấy ngẫu nhiên đối với từng khung dữ liệu. Tuy nhiên, với 24 bit IV này, tương đương với chỉ có khoảng 16.777.216 khóa WEP khác nhau được tạo ra. Sau đó, nếu cần, chúng sẽ được sử dụng lại.

Quá trình mã hóa WEP diễn ra như sau: Đầu tiên, WEP chạy thuật toán CRC trên dữ liệu gốc để tạo ra giá trị ICV, giá trị này sau đó được gắn vào phía sau của phần dữ liệu. Một giá trị IV 24 bit được tạo ra và kết hợp với khóa tĩnh. WEP sau đó sẽ sử dụng một bộ tạo số giả ngẫu nhiên với đầu vào là giá trị IV và khóa tĩnh nhằm tạo ra một chuỗi số mới. Chuỗi số này có cùng độ dài với phần dữ liệu cần mã hóa. Tiếp theo chúng được đưa kết hợp lại với nhau bằng thuật toán XOR. Kết quả chính là dữ liệu đã được mã hóa. Phần dữ liệu mã hóa này sẽ được gắn thêm tiền tố là giá trị IV 24 bit dưới dạng cleartext. Cuối cùng, chúng được phát đến phía thu.

Tại phía thu, giá trị IV được tách ra, kết hợp với khóa tĩnh, thông qua bộ tạo số giả ngẫu nhiên, cũng sinh ra một chuỗi số giống như bên phát. Chuỗi số này sẽ được dùng để tìm ra dữ liệu gốc ban đầu bằng việc XOR ngược cùng với chuỗi dữ liệu mã hóa đã nhận được.

Hình 2.5. Quá trình mã hóa và giải mã WEP

Thật không may, WEP có không ít điểm yếu để kẻ tấn công có thể lợi dụng, các điểm yếu này có thể kể đến như sau:

Xung đột giá trị IV: Bởi vì giá trị IV chỉ gồm có 24 bit nên trong một mạng có lưu lượng lớn, giá trị này sẽ bị sử dụng lại rất nhanh. Dựa vào hiện tượng này, kẻ tấn công có thể dễ dàng tìm ra khóa WEP hơn.

Các khóa yếu: Do bản thân thuật toán RC4 được sử dụng mà dựa trên một số khóa IV yếu, kẻ tấn công có thể tìm ra khóa WEP đơn giản và nhanh chóng hơn.

Bơm gói tin: Đối với những mạng có lưu lượng thông tin thấp, kẻ tấn công có thể sử dụng các công cụ bơm gói tin nhằm gia tăng lưu lượng để nắm bắt các gói tin có ích.

Thay đổi gói tin: Việc kiểm tra tính toàn vẹn của gói tin dựa trên giá trị ICV không thực sự đáng tin cậy. Các gói tin mã hóa bằng WEP vẫn có thể bị thay đổi.

Thực tế hiện nay, kẻ tấn công có thể sử dụng các công cụ bẻ khóa WEP một cách dễ dàng trong vòng từ 5 đến 10 phút! Quá trình này sẽ được đề cập đến trong phần tiếp theo.

2.1.2.2. Mã hóa TKIP

TKIP là một phương pháp mã hóa tùy chọn theo chuẩn IEEE 802.11i. TKIP cũng sử dụng thuật toán RC4 để mã hóa giống như WEP. Thực chất, TKIP được xem như một sự mở rộng của WEP, khắc phục hoàn toàn những điểm yếu mà WEP mắc phải. TKIP sử dụng 128 bit khóa tĩnh kết hợp với 48 bit IV, địa chỉ MAC nguồn, MAC đích nhằm tạo ra một khóa phức hợp, có giá trị khác nhau đối với từng gói tin. Với 48 bit IV, tương đương 281.474.976.710.656 giá trị mà IV có thể nhận, cùng với quá trình tính toán khóa phức tạp, TKIP đã ngăn chặn được hai điểm yếu của WEP là Xung đột giá trị IV và Khóa yếu. TKIP cũng sử dụng phương pháp đếm số thứ tự để chống lại việc bơm gói tin mà kẻ tấn công hay lợi dụng. Thêm vào đó, TKIP tính toán mã toàn vẹn bản tin MIC dựa trên thuật toán Michael, được đánh giá là mạnh hơn nhiều so với CRC mà WEP sử dụng, do đó đảm bảo gói tin không bị thay đổi.

Bởi vì TKIP sử dụng nhiều thành phần để tạo khóa hơn, cùng với giá trị MIC được tính toán, nó làm tăng thêm 20 byte không mang thông tin vào khung dữ liệu, trong khi với WEP chỉ cần 8 byte. TKIP cũng sử dụng thuật toán mã hóa RC4 nên không đòi hỏi năng lực xử lý của chíp nhiều, do đó phần lớn các card cũ sử dụng mã hóa WEP có thể được nâng cấp firmware để hỗ trợ tương thích với TKIP. TKIP là lựa chọn thích hợp giúp giảm thiểu chi phí đầu tư nâng cấp thiết bị kết nối mạng, hơn nữa vẫn hoàn toàn tuân theo tiêu chuẩn WPA của Wifi Alliance đưa ra.

2.1.2.3. Mã hóa CCMP

CCMP được xem như là phương pháp mã hóa mặc định theo chuẩn IEEE 802.11i. Phương pháp này sử dụng thuật toán mã hóa tiên tiến AES (thuật toán Rijndael). CCMP/AES sử dụng khóa có độ dài 128 bit để mã hóa mỗi khối dữ liệu cũng có chiều dài cố định là 128 bít. Mã kiểm tra tính toàn vẹn của bản tin 8 bit MIC được đánh giá là mạnh hơn so với của TKIP. Bởi vì thuật toán mã hóa AES là rất mạnh nên việc mã hóa trên từng gói tin là không cần thiết.

Mã hóa CCMP/AES sẽ làm tăng thêm 16 byte không mang thông tin vào khung dữ liệu. Bởi vì thuật toán AES yêu cầu năng lực xử lý của chip lớn nên các card mạng không dây cũ không thể đáp ứng được. Những card mạng này không thể dùng biện pháp nâng cấp firmware như đối với TKIP mà phải tiến hành nâng cấp về phần cứng mới có thể hỗ trợ CCMP/AES hay WPA2. Chính vì điều này đã làm cản trở việc triển khai WPA2 rộng rãi. Tuy nhiên, với các mạng yêu cầu mức độ bảo mật cao, khuyến nghị nên chọn thay đổi về phần cứng để hỗ trợ WPA2. Hiện nay, một số hãng sử dụng giải pháp phần mềm nhằm thực hiện việc này, song thực tế cho thấy, năng lực xử lý của card sẽ rất chậm, và nguy cơ xảy ra sai sót là rất cao cũng như không đảm bảo mức độ ổn định cần thiết cho tín hiệu.

2.1.3. Tiêu chuẩn an ninh WPA/WPA2

Tổ chức Liên minh các nhà sản xuất lớn về thiết bị wifi – Wifi Alliance, được thành lập để giúp đảm bảo tính tương thích giữa các sản phẩm wifi của các hãng khác nhau. Nhằm cải thiện mức độ an toàn về mặt thông tin trong mạng 802.11 mà không cần yêu cầu nâng cấp phần cứng, Wifi Alliance thông qua TKIP như một tiêu chuẩn bảo mật cần thiết khi triển khai mạng lưới được cấp chứng nhận Wifi. Kiểu bảo mật này được gọi với tên là WPA. WPA ra đời trước khi chuẩn IEEE 802.11i – 2004 được chính thức thông qua. Nó bao gồm việc quản lý khóa và quá trình xác thực. Tiếp sau đó, WPA2 được đưa ra, như một tiêu chuẩn bảo mật bám sát hơn theo chuẩn 802.11i của IEEE. Điểm khác biệt lớn nhất giữa WPA và WPA2 là thay vì sử dụng AES để đảm bảo tính bảo mật và toàn vẹn dữ liệu thì WPA dùng TKIP cho việc mã hóa và thuật toán Michael cho việc xác thực trên từng gói dữ liệu.

Mỗi phiên bản của WPA đều được chia thành hai loại: Personal dành cho hộ gia đình và văn phòng quy mô nhỏ, Enterprise dành cho doanh nghiệp lớn có cơ sở hạ tầng mạng đầy đủ. Điểm khác biệt duy nhất đáng kể giữa hai loại này là ở hình thức có được khóa PMK. Với Personal, khóa PMK sinh ra từ khóa tĩnh được nhập vào thủ công trên AP và các client. Rõ ràng cách làm này là không khả thi đối với các mạng lưới có quy mô lớn. Do đó trong Enterprise, khóa PMK nhận được từ quá trình xác thực IEEE 802.1X/EAP. Việc cấp phát khóa này là hoàn toàn tự động và tương đối an toàn. Sau khi đã xác thực lẫn nhau rồi, client và Máy chủ xác thực xây dựng khóa PMK dựa trên các thông tin đã biết. Khóa này là giống nhau trên cả client và Máy chủ xác thực. Máy chủ xác thực sẽ tiến hành sao chép một bản khóa PMK này rồi gửi về cho AP. Lúc này, cả AP và client đều đã nhận được khóa PMK phù hợp. Trong thực tế, Máy chủ xác thực thường được sử dụng là Máy chủ RADIUS.

So sánh giữa WEP, WPA và WPA2

WPA được đánh giá là kém an toàn hơn so với người anh em WPA2. Tuy nhiên, lợi thế của WPA là không yêu cầu cao về phần cứng. Do WPA sử dụng TKIP mã hóa theo thuật toán RC4 giống như WEP nên hầu hết các card mạng không dây cũ hỗ trợ WEP chỉ cần được nâng cấp firmware là có thể hoạt động tương thích với tiêu chuẩn của WPA.

WPA2 sử dụng CCMP/AES cho việc mã hóa dữ liệu và kiểm tra tính toàn vẹn của gói tin. CCMP/AES là một cơ chế mã hóa rất mạnh và phức tạp do đó yêu cầu cao về năng lực xử lý của chip. Cũng chính vì điều này mà hiện nay WPA2 chưa được triển khai rộng dãi như WPA. Lý do là WPA2 cần phải nâng cấp về mặt phần cứng, tốn kém hơn nhiều so với viêc cập nhật firmware đối với WPA. Tuy nhiên, với các hệ thống mạng yêu cầu mức độ an ninh cao thì khuyến nghị nên sử dụng WPA2. Việc lựa chọn tiêu chuẩn an ninh nào là hoàn toàn phụ thuộc vào sự cân bằng giữa tiềm lực tài chính và mức độ an toàn thông tin cần đảm bảo.

2.2. Các nguy cơ và biện pháp đảm bảo thông tin trong VoWLAN

2.2.1. Tấn công bị động

Tấn công bị động (hay nghe lén) là khi kẻ tấn công lấy cắp thông tin được trao đổi giữa hai thực thể nguồn và đích hợp pháp, nhưng không tác động đến hai thực thể này cũng như đến quá trình truyền thông. Các thông tin này sau khi lấy cắp sẽ được sử dụng cho những mục đích tấn công khác như xâm nhập ở mức độ sâu hơn hay giả mạo thực thể hợp pháp. Quá trình tấn công bắt đầu bằng việc thu giữ các gói tin, tiến hành giải mã, sau đó trích ra những thông tin cần thiết như thông tin xác thực, mật khẩu, số thẻ tín dụng, thông tin cá nhân, sở hữu trí tuệ hay các dữ liệu nhạy cảm khác. Đôi khi, kiểu tấn công này cũng được sử dụng với mục đích phân tích các luồng lưu lượng, thống kê, báo cáo để nhận biết thuộc tính lưu lượng trong mạng phục vụ cho công việc quản trị đạt hiệu quả cao hơn.

Bản chất môi trường truyền thông trong mạng WLAN là dựa trên sóng điện từ, do đó việc bị nghe trộm là không thể tránh khỏi. Tuy nhiên cũng có thể triển khai những biện pháp sau nhằm giảm thiểu nguy cơ thông tin có ích bị kẻ tấn công lấy cắp được. Đầu tiên phải tiến hành đo kiểm và thiết kế vùng che phủ sóng wifi thật tỉ mỉ và kỹ lưỡng sao cho tín hiệu wifi không bị tràn ra quá xa khu vực cần thiết, tránh việc sử dụng trái phép và gây hại cho tài nguyên mạng. Phương pháp này chỉ có ý nghĩa tương đối đảm bảo an toàn về mặt vật lý. Biện pháp thứ hai, đóng vai trò quyết định đó chính là sử dụng các cơ chế mã hóa an toàn cho toàn bộ quá trình xác thực và truyền dữ liệu.

Khi mạng Wifi mới ra đời, WEP được sử dụng như một tùy chọn cho việc mã hóa. Tuy nhiên, WEP ra đời chưa được bao lâu thì đã bộc lộ những điểm yếu không thể khắc phục. Việc sử dụng thêm giá trị IV là nguyên nhân chính của đa số các vấn đề với WEP. Giá trị IV này được truyền dưới dạng không mã hóa nên có thể bị nghe trộm dễ dàng. Bởi vì IV chỉ có độ dài 24 bit tương đương với khoảng hơn 16.000.000 giá trị nên trong những mạng Wifi có lưu lượng trao đổi thông tin lớn thì chỉ mất khoảng từ 5 dến 10 phút các giá trị IV này sẽ bị sử dụng lại, gọi là hiện tượng xung đột IV. Lợi dụng điều này kẻ tấn công dễ dàng tìm ra WEP key hơn, nhất là khi sử dụng các giá trị IV yếu. Đối với các mạng Wifi có lưu lượng thấp, biện pháp bơm gói tin được thực hiện nhằm tăng lưu thông mạng để nhanh chóng nắm bắt được đủ số lượng gói tin cần thiết. Một khi đã thu thập đủ lượng gói tin nhất định rồi, công việc tiếp theo cần làm là chạy chương trình giải mã để tìm ra WEP key (sơ đồ đầy đủ trong hình). Tất cả quá trình này chỉ mất khoảng từ 5 đến 10 phút! Một số phần mềm thường được sử dụng là bộ công cụ AirCrack, WEPcrack, WEPoff, …

Hình 2.6. Các bước bẻ khóa WEP

Cuối cùng, phần dữ liệu thoại trong các gói tin sẽ được giải mã bằng bộ giải mã thoại như VOMIT (cho G.711) và IP Crack (cho G.729A) hay các chương trình có chức năng tương tự khác.

Để khắc phục những nhược điểm mà WEP mắc phải, sự ra đời của WPA/WPA2 như một sự tất yếu. Do đặc thù của dịch vụ VoWLAN, độ trễ cần phải được giảm xuống đến mức tối thiểu, nên trong các cấu hình mạng thường xác thực bằng WPA/WPA2 PSK sử dụng mã hóa TKIP/RC4. Ưu điểm của lựa chọn này ở chỗ, WPA/WPA2 PSK không yêu cầu hệ thống mạng phải có máy chủ làm nhiệm vụ xác thực, giảm độ phức tạp. Không những thế mã hóa TKIP/RC4 được lựa chọn do TKIP cũng dựa trên thuật toán mã hóa RC4 giống như WEP nhưng đã khắc phục được hầu hết các hạn chế của WEP, bằng việc dùng khóa 128 bit, 48 bit IV, kết hợp với địa chỉ MAC của thiết bị nguồn và đích để tạo ra khóa. TKIP còn có cơ chế chống tấn công bơm gói tin và sử dụng MIC để kiểm tra tính toàn vẹn của gói tin. Đặc biệt, các thiết bị hỗ trợ WEP đều có thể nâng cấp firmware để cung cấp mã hóa TKIP do TKIP không yêu cầu cao về năng lực xử lí của phần cứng. Tuy nhiên, WPA/WPA2 PSK cũng có một nhược điểm nhỏ đó là không chống lại được hình thức tấn công kiểu social engineering.

2.2.2. Truy cập trái phép

Truy cập trái phép (unauthorized access) là kiểu tấn công vào quá trình xác thực có tính chủ động. Bằng biện pháp nào đó, kẻ tấn công có được thông tin cần thiết cho quá trình xác thực và trao đổi thông tin của client hay AP hợp pháp. Sau đó sẽ sử dụng những thông tin này để giả danh client hay AP thâm nhập hợp pháp vào mạng.

Biện pháp lọc địa chỉ MAC đôi khi được sử dụng để điều khiển truy nhập mạng. Tuy nhiên nó không được xem như một phương thức bảo mật. Bởi vì kẻ tấn công chỉ cần sử dụng một chương trình nắm bắt gói tin thông thường như NetStumbler cũng có thể biết được địa chỉ MAC hợp pháp sau đó dùng một chương trình khác để giả mạo địa chỉ MAC này, ví dụ như SMAC chẳng hạn. Như vậy kẻ tấn công đã có thể dễ dàng vượt qua biện pháp điều khiển truy nhập này.

Một trong những cách thức tấn công khá phổ biến kiểu truy cập trái phép là tấn công Brute-Force. Kẻ tấn công sử dụng biện pháp thử-sai, xét tất cả các khả năng có thể có của mật khẩu để thử, cho đến khi tìm được mật khẩu chính xác thì thôi. Biện pháp tấn công này có nhiều nhược điểm như đòi hỏi năng lực xử lý của thiết bị phải cao, thời gian tìm ra mật khẩu phụ thuộc vào độ dài và sự phức tạp của mật khẩu.

Hiện nay, với việc sử dụng WPA/WPA2, quá trình xác thực được thực hiện theo cả hai chiều và thông tin dữ liệu trao đổi được bảo đảm an toàn hơn rất nhiều. Cơ chế mã hóa TKIP/RC4 có khả năng chống đỡ rất cao trước các hình thức tấn công mạng. Cho dù kẻ tấn công bằng biện pháp nào đó có thể giả mạo địa chỉ MAC, nắm bắt các gói tin, song thông tin có ích thật sự lại không thể tìm ra được.

Một nguy cơ rất lớn đối với VoWLAN đó chính là việc bị chiếm dụng tài nguyên mạng. Hiện nay có ba phương pháp được sử dụng để đảm bảo tính hợp pháp của thiết bị đầu cuối VoWLAN đó chính là dựa vào địa chỉ MAC, khóa bảo mật và chứng thực số. Tuy nhiên, như chúng ta đã biết địa chỉ MAC có thể bị giả mạo một cách dễ dàng. Trong khi đó khóa bảo mật có thể được sử dụng là WEP hay WPA/WPA2. WEP ngày nay vẫn được sử dụng khá phổ biến do yêu cầu về tính tương thích với thiết bị cũ và thông tin tiêu đề bổ sung của nó nhỏ (cỡ 8 byte so với TKIP là 20 byte). WPA/WPA2 chứng minh được tính bảo mật cao hơn nhiều. Thực tế cho thấy hiện nay chưa có nghiên cứu hay báo cáo nào chỉ ra rằng TKIP/RC4 hay CCMP/AES có thể bị tấn công như đối với WEP. Biện pháp duy nhất để kẻ tấn công lấy được khóa bảo mật đó là bằng con đường social engineering. Cả hai cơ chế bảo mật trên, sử dụng địa chỉ MAC và khóa bảo mật đều không thể đảm bảo tính duy nhất và hợp pháp của thiết bị đầu cuối. Chứng thực số khắc phục được những nhược điểm này. Chứng thực số là số nhận dạng duy nhất đối với từng thiết bị đầu cuối, không thể bị làm giả. Tuy nhiên, nó yêu cầu năng lực xử lý cao của cả đầu cuối client cũng như AP, trong một số trường hợp yêu cầu thêm hệ thống PKI phải được bổ sung vào kiến trúc mạng, tăng thêm độ phức tạp. Việc sử dụng chứng thực số mới chỉ hình thành trên cơ sở lý thuyết. Trên thực tế chưa có một sản phẩm nào mang tính thương mại áp dụng cơ chế này. Hơn thế nữa, do đặc tính di động của đầu cuối VoWLAN, khả năng thiết bị bị mất hay đánh cắp là rất cao.

2.2.3. Tấn công theo kiểu Man-in-the-middle

Tấn công man-in-the-middle là khi kẻ tấn công sử dụng một AP để ánh lừa các node di động kết nối tới AP đó bằng các phát tín hiệu mạnh hơn AP hợp pháp. Quá trình tấn công như sau:

-Kẻ tấn công kích hoạt một AP lên, AP này có thể là máy tính của kẻ tấn công, hoạt động thông qua phần mềm giả lập AP.

-Kẻ tấn công cấu hình AP này có cùng SSID như của mạng WLAN mà nạn nhân đang kết nối tới.

-Sau đó kẻ tấn công sẽ gửi một khung yêu cầu xác thực lại (hoặc tạo ra một nguồn phát tín hiệu lớn gây nhiễu để buộc nạn nhân phải thực hiện kết nối lại), ép nạn nhân tìm kiếm một AP mới để kết nối.

-Bởi vì AP của kẻ tấn công ở gần nạn nhân hơn và tạo ra tín hiệu tốt hơn nên thông thường thiết bị của nạn nhân sẽ chọn kết nối tới AP của kẻ tấn công, trong khi đó nạn nhân vẫn ngỡ mình đang được kết nối tới AP hợp pháp.

Việc kết nối tới AP giả mạo được xem như là một phần của chuyển vùng (roaming) nên người dùng không hề biết được.

Hình 2.7. Tấn công kiểu man-in-the-middle

Kẻ tấn công trước tiên phải sử dụng SSID mà các client đang sử dụng (giá trị này dễ dàng có được), và cũng phải có khóa WEP nếu mạng sử dụng WEP.

Tiếp nữa, kẻ tấn công có thể sử dụng một card mạng thứ hai kết nối với AP hợp pháp, kẻ tấn công sẽ cấu hình cho hai card mạng này hoạt động bridging với nhau. Như vậy, máy của kẻ tấn công chính là người đứng giữa, hoạt động giữa client và AP hợp pháp. Nạn nhân vẫn có thể truy cập Internet hay các dịch vụ khác do AP hợp pháp cung cấp. Trong khi đó, kẻ tấn công có thể thực hiện rất nhiều các hình thức tấn công tới thiết bị của nạn nhân, bao gồm cả hoạt động giám sát thông tin trao đổi.

Với kiểu tấn công này, người dùng rất khó để có thể phát hiện ra. Lượng thông tin mà kẻ tấn công thu thập được phụ thuộc vào thời gian duy trì được trạng thái này. Để chống lại cách tấn công này, cách tốt nhất là sử dụng hệ thống phát hiện xâm nhập (IDS - Intrusion Detection System). Hệ thống này có thể phát hiện ra các dấu hiệu bất thường của mạng và giúp người quản trị xử lý kịp thời.

2.2.4. Tấn công từ chối dịch vụ

Tấn công từ chối dịch vụ DoS có thể chia thành hai loại: DoS lớp vật lý và DoS lớp liên kết dữ liệu.

Tấn công DoS lớp vật lý được thực hiện bằng cách gây nhiễu tín hiệu vô tuyến. Kẻ tấn công có thể sử dụng một thiết bị phát tín hiệu vô tuyến hoạt động trong dải băng tần mà mạng WLAN mục tiêu sử dụng, phát ra tín hiệu với công suất lớn hơn rất nhiều và ở khoảng cách gần AP mục tiêu. Từ đó sẽ gây ra nhiễu vô tuyến, làm cho chất lượng tín hiệu suy giảm rõ rệt, trong trường hợp xấu nhất sẽ làm mất hoàn toàn tín hiệu. Đôi khi trong thực tế cũng có những thiết bị gây nhiễu không nhằm mục đích xấu như lò vi sóng, điện thoại không dây hay các mạng WLAN lân cận hoạt động trong băng tần mà mạng WLAN sử dụng. Tuy nhiên, biện pháp tấn công từ chối dịch vụ DoS lớp vật lý thường không được sử dụng phổ biến do chi phí mua thiết bị gây nhiễu tương đối cao và không tiện dụng, trong khi vẫn có những cách tấn công DoS khác khá hiệu quả, điển hình như tấn công DoS lớp liên kết dữ liệu!

Hình 2.8. Tấn công DoS lớp Vật lý

Tấn công DoS lớp Liên kết dữ liệu được thực hiện bằng nhiều cách, như: phát tràn ngập các khung hủy xác thực hay hủy kết hợp, các khung dữ liệu rỗng, vv… Khi kẻ tấn công phát liên tiếp các khung hủy xác thực và hủy kết hợp, sử dụng địa chỉ MAC giả mạo của AP hợp pháp, thiết bị thu phát tín hiệu của nạn nhân sẽ không thể kêt nối đến AP để gia nhập vào mạng WLAN. Biện pháp tấn công này có hiệu quả cao hơn so với việc sử dụng các khung dữ liệu rỗng. Khi sử dụng phát liên tiếp nhiều khung dữ liệu rỗng trên nhiều card mạng không dây, mục đích của kẻ tấn công là nhằm chiếm dụng băng thông kết nối. Biện pháp này hiệu quả đạt được tỉ lệ thuận với khoảng cách đến thiết bị nạn nhân hoặc AP, công suất phát và số lượng card mạng được sử dụng.

Hình 2.9. Tấn công DoS lớp Liên kết dữ liệu

Một biến thể khác của tấn công từ chối dịch vụ DoS lớp 3 là DDoS. Theo đó, kẻ tấn công sẽ tìm cách xâm nhập và cài đặt các mã độc hại lên nhiều thiết bị trong toàn mạng WLAN bằng con đường phát tán thư rác, dụ dỗ nạn nhân kích vào đường link chứa mã độc hại. Một khi thiết bị nào đó khi đã bị dính mã độc hại này, nó sẽ kích hoạt một chương trình thoại qua VoIP như Yahoo!Messenger hay Skype để tạo ra lưu lượng thoại nhằm mục đích chiếm dụng tài nguyên mạng. Bản thân thiết bị này sau đó cũng có thể trở thành nguồn lây nhiễm thứ cấp cho công việc phát tán mã độc hại. DDoS có sức phá hoại cao hơn DoS nhiều lần.

Triệu chứng dễ nhận thấy nhất khi bị tấn công DoS là sự suy giảm tín hiệu một cách rõ rệt và bất thường. Để khắc phục kiểu tấn công này, có thể sử dụng các thiết bị phân tích phổ tín hiệu nhằm phát hiện ra vị trí các phần tử gây nhiễu sau đó di dời chúng đi nơi khác. Hoặc có thể dùng phương pháp quản trị như chia VLAN, thiết lập Policy. Chia VLAN dựa trên đặc tính của ứng dụng, có thể thiết lập từng VLAN dành riêng cho các kiểu lưu lượng khác nhau như VLAN thoại, VLAN dữ liệu,… Thiết lập Policy cho từng nhóm đối tượng với các quyền hạn truy nhập khác nhau, mức độ ưu tiên chiếm dụng tài nguyên khác nhau.

Kết luận chương 2

Tương tự như WLAN, hệ thống VoWLAN cũng có nhiều nguy cơ bị tấn công. Tuy nhiên, khác với WLAN, việc bảo mật trong hệ thống VoWLAN cần phải được tính toán cân đối giữa hai yếu tố an toàn và tốc độ, bởi vì mạng càng được tăng cường bảo mật thì độ trễ của mạng càng tăng cao, ảnh hưởng đến đường thoại trong mạng.

Chương 3: KẾT LUẬN VỀ CÔNG NGHỆ VOWLAN

3.1. Ưu nhược điểm của công nghệ VoWLAN

Công nghệ VoWLAN ra đời đã là sự kết hợp một cách hài hòa giữa WLAN và VoIP. Cũng chính vì lẽ đó, bên cạnh việc hội tụ những ưu điểm của cả hai công nghệ kể trên nó còn hứng chịu tác động bất lợi cũng chính từ hai công nghệ này mang lại.

3.1.1. Ưu điểm

3.1.1.1. Ưu điểm kế thừa từ công nghệ VoIP

Điện thoại IP ra đời nhằm khai thác tính hiệu quả của các mạng truyền số liệu và tính linh hoạt trong việc phát triển các ứng dụng mới của giao thức IP và làm cho khả năng các dịch vụ được cung cấp trên một mạng thống nhất toàn cầu trở thành hiện thực. VoIP có các ưu điểm chính so với thoại truyền thống như sau:

-Giảm cước dịch vụ điện thoại đường dài.

-Cho phép thực hiện nhiều cuộc gọi hơn, giảm độ rộng băng thông cho mỗi kết nối.

-Hỗ trợ thêm nhiều dịch vụ bổ sung khác và giúp triển khai các dịch vụ mới nhanh chóng, dễ dàng và tự động.

-Sử dụng hiệu quả nhất những ưu thế của giao thức IP là tính mềm dẻo và dễ dàng tương thích.

Ưu điểm nổi bật của dịch vụ VoIP đối với khách hàng là giá cước rẻ hơn nhiều so với thoại truyền thống do các cuộc gọi VoIP sử dụng lượng băng thông rất ít. Trong khi thoại truyền thống sử dụng kỹ thuật số hóa PCM theo chuẩn G.711 với lượng băng thông cố định cho một kênh thoại là 64 kbps thì VoIP sử dụng kiểu mã hóa nguồn như CS-CELP theo chuẩn G.729 yêu cầu tốc độ 8 kbps, hay G.723 chỉ yêu cầu 5.3/6.3 kbps. Như vậy, rõ ràng là lượng băng thông sử dụng đã giảm được một cách đáng kể.

Ngoài ra, do VoIP sử dụng cơ chế triệt khoảng lặng nên có thể tiết kiệm thêm lượng băng thông này để truyền các dạng thông tin khác. Đó là một ưu điểm lớn của VoIP so với điện thoại chuyển mạch kênh truyền thống. Thông thường, băng thông truyền dẫn cần thiết cho một cuộc gọi PSTN có thể sử dụng cho 4 đến 6, thậm chí 8 cuộc gọi VoIP.

Nếu để ý chi phí cho cuộc gọi theo từng phút ta sẽ thấy lượng tiền tiết kiệm được quả là không nhỏ. Tuy nhiên, việc tiết kiệm chi phí còn tùy thuộc vào vùng địa lý và khoảng cách. Đối với các cuộc gọi nội hạt thì việc tiết kiệm này có vẻ không quan trọng, nhưng đối với các cuộc gọi đường dài, nhất là cuộc gọi quốc tế thì nó thật sự là đáng kể. Điều này được thể hiện ở giá cước mà các nhà cung cấp dịch vụ đưa ra, thông thường giảm còn 1/10 đối với các cuộc gọi quốc tế.

Ưu điểm tiếp theo là khả năng quản lý băng thông. Trong mạng điện thoại sử dụng công nghệ chuyển mạch kênh, tài nguyên băng thông cung cấp cho một cuộc gọi là cố định. Trong mạng IP tài nguyên cung cấp cho một cuộc gọi mềm dẻo và linh hoạt hơn nhiều. Khi người sử dụng cần tài nguyên để thực hiện một cuộc gọi, nếu lưu lượng của mạng thấp, băng thông dành cho cuộc gọi sẽ cho chất lượng tốt nhất. Vào thời gian cao điểm, mạng sẽ hạn chế băng thông của từng cuộc gọi ở mức chấp nhận được nhằm phục vụ cùng lúc nhiều người nhất.

Ưu điểm nữa của VoIP là khả năng dễ dàng kết hợp các loại dịch vụ thoại, dữ liệu và video. Thoại và fax chỉ là các ứng dụng khởi đầu cho VoIP, các ứng dụng mong đợi trong tương lai là đa phương tiện và đa dịch vụ. Trong khi tiến hành đàm thoại, người sử dụng có thể vừa nói chuyện vừa sử dụng các dịch vụ khác như truyền file, chia sẻ dữ liệu hay xem hình ảnh của người bên kia.

Mạng Internet đang bùng nổ trên toàn thế giới và ngày càng có nhiều ứng dụng được phát triển trên nền giao thức IP. Việc triển khai VoIP không đòi hỏi nâng cấp cơ sở hạ tầng mạng một cách phức tạp, các thiết bị bổ sung tương đối rẻ và việc cài đặt, bảo dưỡng cũng đơn giản. Đa số các hãng viễn thông lớn trên thế giới như Cisco, Juniper, Alcatel, Siemens, … đều đã cung cấp các giải pháp cả phần cứng và phần mềm hỗ trợ cho VoIP. Các giải pháp này có thể tương thích với hầu hết các chuẩn giao thức hiện nay.

3.1.1.2. Ưu điểm kế thừa từ công nghệ WLAN

Nếu như công nghệ VoIP nói chung giúp cho VoWLAN giải quyết các vấn đề về băng thông và chi phí đầu tư thì công nghệ WLAN lại giải quyết vấn đề về khả năng di động và roaming, một trong những yêu cầu vô cùng quan trọng đối với khách hàng.

Ưu điểm đầu tiên phải kể đến của công nghệ WLAN đó chính là tính năng di động cung cấp cho các thiết bị đầu cuối. Người sử dụng có thể dùng laptop có cài phần mềm hỗ trợ tính năng thiết lập cuộc gọi, ví dụ như Skype chẳng hạn, hay một điện thoại di động cầm tay hoạt động được trong dải tần của sóng wifi. Hiện nay trên thị trường đã xuất hiện rất nhiều mẫu điện thoại hoạt động tốt ở cả hai chế độ (wifi và mạng thông tin di động), hay điện thoại một chế độ wifi. Tất cả các sản phẩm này nhìn chung đều thân thiện với người sử dụng.

Một trong những điểm nổi trội của công nghệ VoWLAN so với VoIP thông thường đó chính là khả năng roaming. Thiết bị đầu cuối ngay cả khi đang trong quá trình đàm thoại vẫn không bị gián đoạn kết nối khi di chuyển từ vung che phủ sóng wifi của AP này sang AP khác. Tuy nhiên, kỹ thuật roaming hiện nay vẫn chưa được chuẩn hóa mang tính quốc tế, các nhà sản xuất tự xây dựng cho mình cách thức để hỗ trợ roaming riêng, do đó, để đảm bảo tính năng này có thể hoạt động tốt thì yêu cầu sử dụng các AP của cùng một nhà sản xuất là rất cần thiết, trong khi chờ đợi chuẩn 802.11r được IEEE thông qua.

Thuận lợi nữa là, thậm chí có nhiều thiết bị cho phép chúng ta thực hiện các cuộc gọi qua Wi-Fi hay mạng di động, với điện thoại có khả năng chuyển từ kết nối này sang kết nối khác một cách nhanh chóng. (Những điện thoại này được gọi là thiết bị FMC – Fixed-Mobile Converenge - Công nghệ mạng hội tụ di động và cố định.) Điều đó có nghĩa là chúng ta có thể bắt đầu một cuộc gọi di động sau đó chuyển tiếp sang mạng wifi mà không bị ngắt kết nối, ngay cả khi trong vùng che phủ của sóng wifi không tồn tại tín hiệu sóng di động.

Đối với các doanh nghiệp lớn, việc sử dụng điện thoại có chức năng VoWLAN chứng tỏ được rất nhiều ưu thế. Đầu tiên đó chính là việc tận dụng được cơ sở hạ tầng mạng máy tính sẵn có, giảm thiểu chi phí đầu tư, tăng cường tính linh hoạt. Việc roaming trong những mô hình mạng cơ lớn như vậy được thực hiện tương đối dễ dàng do quá trình thiết kế mạng đồng bộ và chuyên nghiệp.

Một ưu điểm cuối cùng là thiết bị đầu cuối VoWLAN tương đối nhỏ gọn so với điện thoại để bàn (bao gồm cả công nghệ PSTN và VoIP) hay đơn giản hơn nó có thể chỉ là một phần mềm ứng dụng được tích hợp trên laptop. Kích thước tương đương một máy điện thoại di động thông thường, có khả năng kết nối wifi phục vụ cho nhu cầu thoại và truyền dữ liệu, đó chính là ưu điểm dễ nhận thấy nhất đối với một chiếc điện thoại VoWLAN.

3.1.2. Nhược điểm

3.1.2.1. Các nhược điểm xuất phát từ công nghệ VoIP

Bên cạnh các ưu điểm, VoIP cũng có những nhược điểm đặc trưng của thoại gói như:

-Giao thức IP là không tin cậy và không hỗ trợ QoS.

-Thời gian trễ truyền lan trên mạng có thể vượt quá giới hạn cho phép làm ảnh hưởng đến chất lượng thoại.

-Độ trễ không đồng nhất giữa các gói tin gây ra hiện tượng jitter.

Nhược điểm cơ bản của VoIP so với thoại truyền thống là chất lượng dịch vụ. Nguyên nhân chính gây ra hạn chế về chất lượng dịch vụ là do mạng IP hoạt động theo nguyên tắc nỗ lực tối đa và không tin cậy, tức là nó không đảm bảo chất lượng dịch vụ cho các ứng dụng. Mức độ phức tạp của mạng cũng như chất lượng các kết nối mạng cũng là yếu tố làm giảm chất lượng dịch vụ.

Một yếu tố nữa cũng ảnh hưởng tới chất lượng dịch vụ VoIP là do nó phải chia đường truyền cùng lúc với nhiều dịch vụ khác nhau trên mạng mà không có một đặc trưng riêng biệt nào để các bộ định tuyến có thể nhận biết và xử lý ưu tiên hơn. Tuy trong phần tiêu đề của gói tin IP cũng có các trường để chỉ mức độ ưu tiên, các yêu cầu về độ trễ, số lượng, độ an toàn nhưng do vẫn còn có sự không thống nhất giữa các nhà cung cấp dịch vụ về một số vấn đề nên IP hỗ trợ mức ưu tiên không đồng nhất và không có giao thức định tuyến tham số dịch vụ.

Cũng như các giao thức truyền số liệu khác, thiết kế ban đầu của giao thức IP không phải để truyền các thông tin thời gian thực. Việc truyền tín hiệu thời gian thực trên mạng chuyển mạch gói một cách liên tục với tốc độ không đổi là rất khó thực hiện do các hiện tượng như mất gói hay độ trễ không ổn định. Kỹ thuật truyền lại các gói bị mất hay bị lỗi là không có ý nghĩa đối với các dịch vụ thời gian thực.

Tất cả các ISP đều cố gắng tối thiểu hóa thời gian truyền gói theo khả năng của mình mà không quan tâm đến năng lực của các ISP khác. Vì vậy, nếu các điểm cuối của cuộc gọi VoIP được phục vụ bởi các ISP khác nhau thì rất có thể xảy ra hiện tượng trễ chiều đi và chiều về là khác nhau, hay không đối xứng. Ngoài ra, cơ chế định tuyến của IP có thể gây ra các vòng định tuyến dẫn đến thời gian trễ quá lớn đối với một cuộc gọi thoại, và gói tin mặc dù đến nơi nhưng cũng không còn&

Hệ thống Voice over Wireless-LAN (VoWLAN) là một sự mở rộng của hệ thống VoIP có dây thông thường, nói cách khác, VoWLAN là công nghệ truyền thoại qua môi trường không dây dựa trên giao thức IP. Khi hạ tầng mạng phát triển, WLAN hoàn thiện, nhu cầu di động của người dùng tăng cao, VoWLAN bắt đầu được quan tâm.

1.1. Ứng dụng của VoWLAN

1.1.1. Hệ thống phân phối hay các xí nghiệp sản xuất

Đây chính là một trong những nơi ứng dụng đầu tiên của công nghệ WLAN do tính chất rất khó cài đặt dây cáp mạng LAN thông thường đồng thời lại yêu cầu tính di động tương đối cao. Các kho hàng là nơi đầu tiên dùng WLAN cho mục đích thu thập dữ liệu bằng việc sử dụng máy quét mã vạch. Bên cạnh chức năng cơ bản đó, ngày nay, hầu hết các thiết bị này đều tích hợp thêm chức năng thoại, điển hình là phương thức thoại Push-to-talk.

1.1.2. Trung tâm chăm sóc sức khỏe hay các bệnh viện

Cung cấp khả năng di động cho người sử dụng đầu cuối, đó chính là ưu điểm nổi trội để WLAN nói riêng hay VoWLAN nói chung được chấp nhận trong môi trường khách hàng là các trung tâm chăm sóc sức khỏe. Phạm vi ứng dụng của WLAN trong khu vực này là rất phong phú, từ việc thu thập thông tin về sức khỏe của bệnh nhân đến việc xác định vị trí và trạng thái của các giường cấp cứu. VoWLAN được sử dụng cho mục đích chăm sóc bệnh nhân tốt hơn dành cho các y tá, hay phục vụ mục đích trao đổi thông tin giữa bác sĩ và y tá hay các nhóm làm việc với nhau.

1.1.3. Khách sạn, sân bay, nhà ga, …

Trong các khu vực này, công nghệ wifi thường được sử dụng thay thế cho các đường dây truy nhập ADSL. Khách hàng sẽ có cảm giác tiện dụng hơn khi truy nhập Internet thông qua laptop hay các thiết bị cầm tay tới các AP hơn là phải cắm trực tiếp vào cổng Ethernet thông thường. Việc triển khai cáp mạng ở những nơi như thế này là rất khó khăn và phức tạp. Bên cạnh việc sử dụng mạng WLAN để truyền dữ liệu, chúng ta hoàn toàn có thể cài đặt dịch vụ VoWLAN nhằm tiết kiệm chi phí và đảm bảo một hệ thống đồng bộ, dễ dàng cho công việc quản lý hơn.

1.1.4. Khu vực các trường đại học

Ngày nay, nhu cầu về truy nhập không dây trong các trường đại học là rất lớn. Khách hàng chủ yếu ở đây chính là tầng lớp sinh viên có nhu cầu truy nhập vào các nguồn tài nguyên phục vụ cho công tác nghiên cứu, học tập của nhà trường. Bên cạnh đó, đây cũng chính là thị trường đầy tiềm năng cho VoWLAN phát triển do giá thành rẻ, chất lượng dịch vụ ở mức độ chấp nhận được đối với tầng lớp sinh viên.

1.1.5. Hộ gia đình

Theo thống kê, thiết bị mạng gia đình chiếm khoảng 50% trong tổng số tất cả các sản phẩm WLAN được bán ra trên thị trường. Thực tế, thiết bị đầu cuối VoWLAN thường không được khách hàng sử dụng phổ biến do phải đầu tư thêm chi phí. Thay vào đó, họ chọn cách thức cài đặt phần mềm trên các thiết bị trung gian như điện thoại đa chế độ cầm tay hay laptop có hỗ trợ chức năng thoại. Thường thì với quy mô hộ gia đình, tín hiệu thoại sẽ được đối xử như các loại tín hiệu khác, không có sự cấu hình ưu tiên về lưu lượng hay các yêu cầu về chất lượng tương tư. Nhưng bù lại, việc trao đổi thông tin, chiếm dụng tài nguyên lại rất dễ được kiểm soát do quy mô nhỏ.

1.1.6. Hot Spot và các WISP

Các WISP ngoài việc cung cấp truy nhập không dây thông thường cho người sử dụng, họ còn có thể hỗ trợ thêm về dịch vụ thoại. Việc hỗ trợ thêm này hoàn toàn không bắt buộc đối với các WISP song để cạnh tranh họ thường giới thiệu khả năng này vào mạng lưới của mình. Tương tự với các Hot Spot cũng vậy.

1.1.7. Mạng WMAN topo lưới

Mạng WMAN hiện đang được triển khai ở nhiều nơi trên thế giới. Ví dụ như thủ đô London của nước Anh đã công bố phủ sóng 100% tín hiệu wifi trong toàn thành phố. Để có thể truy nhập vào mạng lưới, người sử dụng phải trả một khoảng phí theo hình thức tính theo giờ, theo dung lượng hoặc thuê bao tháng. Việc triển khai WMAN mang lại mức độ tiện dụng cao và nhiều lợi ích to lớn.

Phần tiếp theo "1.2. Các thành phần của hệ thống VoWLAN"

1.2. Các thành phần của hệ thống VoWLAN

Hình 1.1. Các thành phần chính của hệ thống VoWLAN

Wireless IP Phone: thiết bị này tương tự như một chiếc điện thoại cầm tay thông thường, tuy nhiên nó được tích hợp wireless LAN adapter để liên kết với hệ thống mạng điện thoại. Người dùng có thể gọi đến người dùng khác giống như một hệ thống điện thoại văn phòng, hoặc gọi ra ngoài thông qua mạng PSTN. Ngoài ra, wireless IP phone còn có thể là một phần mềm được cài đặt trên máy tính có giao tiếp wireless LAN (softphone).

Call manager: Call manager trong một hệ thống mạng VoWLAN thay thế vị trí của private branch exchange (PBX) truyền thống. Nó xử lý các cuộc gọi trong mạng và quản lý các chức năng như đăng ký IP phone, quản trị hoạch định việc quay số và định tuyến, và quản lý thư thoại.

Voice gateway: thiết bị này giúp mạng thoại IP giao tiếp với các loại mạng và hệ thống khác. Ví dụ, một gateway có thể nối một mạng VoIP với mạng PSTN truyền thống, đường dẫn này giúp cho một điện thoại IP có thể giao tiếp với điện thoại thông thường. Và kết nối gateway còn có chức năng backup cho trường hợp mạng WAN bị mất kết nối.

Hạ tầng Wireless LAN: mạng wireless-LAN có vai trò quản lý việc truyền tải các cuộc thoại wireless VoIP. Nhờ đó, người dùng điện thoại có thể di chuyển tự do trong khu vực làm việc. Hạ tầng wireless LAN thường bao gồm các access point thông thường.

Phần tiếp theo: Cài đặt Asterisk trên CentOS

1.3. Dựng mô hình VoWLAN bằng Asterisk

Hình 1.2. Mô hình VoWLAN với Asterisk Server

1.3.1.Cài đặt Asterisk trên CentOS

Cài đặt các thư viện cần thiết:

Sau khi cài đặt, CentOS gần như chứa đầy các thư viện cần thiết.

Tuy nhiên vẫn thiếu hai thư viện để cài đặt được Asterisk trên CentOS.

Hình 1.3. Báo lỗi thiếu C compiler khi thực hiện ./configure

Hình 1.4. Lỗi thiếu termcap

Install GCC và Termcap:

-Vào Application->Add/Remove Program, chọn các gói tương ứng để cài đặt

Hình 1.5. Install GCC

Hình 1.6. Install Termcap

-Apply và chờ quá trình cài đặt kết thúc.

Install Asterisk:

-Download các gói cần thiết. Trong phần này chỉ thực hiện mô phỏng với softphone nên chỉ cần core asterisk.

-

Hình 1.7. Trang chủ Asterisk

-Tạo thư mục asterisk trong /usr/src

-Chép file asterisk vừa download vào và giải nén.

-Thực hiện tuần tự các lệnh compile và install asterisk. Chú ý phải thực hiện trên quyền root.

./configure

Hình 1.8. Quá trình check config

Hình 1.9. Hoàn thành check configure

Make menuselect

Hình 1.10. Tùy chọn cài đặt thêm các gói

Gặp lỗi: “Install ncurses to user menu graphics!” khi sử dụng make menuselect

Fix: Vào Add/Remove Program, cài đặt thêm thư viện ncurses

Hình 1.11. Cài đặt thư việc ncurses

Thực hiện compile lại.

Make distclean

./configure

Make menuselect

Sau khi chọn các gói xong, nhấn “s” để save menu select

Make

Hình 1.12. Thực hiện lệnh Make

Make install

Nếu trong quá trình make menuselect có chọn thêm các gói thì các gói sẽ tự động được download về.

Hình 1.13. Thực hiện lệnh make install

Sau khi make install xong thì quá trình cài đặt đã hoàn thành, ngoài ra có thêm hai tùy chọn không bắt buộc là make progdocs (tài liệu của chương trình) và make samples (tạo file cấu hình mẫu)

Hình 1.14. Make install hoàn thành

ận hành asterisk

-Sau khi cài đặt xong asterisk sẽ tự động được vận hành. Vào Command Line Interface (CLI) bằng lệnh: asterisk -c

-Để chạy asterisk, trong terminal dùng lệnh: asterisk -r

-Nếu asterisk đang chạy sẽ nhận được thông báo lỗi. Vào CLI bằng lệnh asterisk -c

Hình 1.15. Vận hành Asterisk

-Stop asterisk.

Trong CLI: stop now

Cài đặt Asterisk-Gui

Mục đích cài đặt asterisk-gui là giúp nhà quản trị có thể cấu hình asterisk thông qua giao diện web. Asterisk-Gui được download và cài đặt từ SVN

http://svn.digium.com/svn/asterisk-gui/trunk

svn checkout http://svn.digium.com/svn/asterisk-gui/trunk /usr/src/asterisk/asterisk-gui

Thực hiện: make và make install để cài đặt asterisk-gui

1.3.2. Thực hiện cuộc gọi giữa PC 101 và PC 102

Đặt IP cho PC 101: 192.168.1.4

Đặt IP cho PC 101: 192.168.1.5

IP của Asterisk server: 192.168.1.2

Tạo user trong file sip.conf

[101]

type=friend

secret=123456

host=dynamic

port=5060

nat=no; cùng bên với firewall

[102]

type=friend

secret=1234

host=dynamic

port=5060

nat=no

Tạo ngữ cảnh trong file extensions.conf

[m101]

exten => 102,1,Anser

exten => 102,2,Dial(SIP/102)

exten =>102,3 Hangup

[m102]

exten => 101,1,Answer

exten => 101,2,Dial(SIP/101)

exten => 101,3,Hangup

Tiến hành cấu hình Access point : địa chỉ 192.168.1.1, SSID là thuctap, phần Security để đơn giản có thể chọn No Security.

Hình 1.16. Cấu hình SSID cho AP

Sau đó kết nối PC 01 và PC 02 vào AP.

Tiến hành thực hiện register user ở hai máy PC 101 và PC 102, quá trình register không thành công và báo lỗi Request Timeout. User không kết nối được với server Asterisk.

Hình 1.17. Cấu hình cho PC 102

Hình 1.18. Lỗi kết nối

Nguyên nhân là do Firewall của CentOS đã chặn các kết nối nên các client không liên lạc được với server.

Khắc phục:

Ta có thể disable Firewall trên Asterisk server, tuy nhiên cách này sẽ gây nguy hiểm cho server, vì vậy ta nên mở port của giao thức SIP (port UDP 5060) để được phép qua firewall.

Hình 1.19. Mở port giao thức SIP trên server

Kết quả: Đã gọi qua lại được giữa 2 user 101 và 102 và gọi thử vào ngữ cảnh đơn giản.

Hình 1.20. PC 102 kết nối thành công với PC 101

Chương 2: BẢO MẬT TRONG VOWLAN

2.1. Tổng quan về WLAN Security

2.1.1 Xác thực:

Chuẩn IEEE 802.11 định nghĩa hai phương pháp xác thực cơ bản: xác thực hệ thống mở: Open System Authentication (OSA) và xác thực khóa chia sẻ Shared Key Authentication (SKA). Cả hai phương pháp này đều mắc phải những lỗi bảo mất nghiêm trọng khiến cho kẻ tấn công có thể dễ dàng thâm nhập vào hệ thống mạng để theo dõi, phá hoại hay lấy cắp thông tin. Sự ra đời của WPA/WP2 cùng chuẩn IEEE 802.11i – 2004 đã khắc phục được hầu hết những nguy cơ về mất an toàn thông tin kể trên, nếu được cấu hình cài đặt một cách thích hợp và đúng cách.

2.1.1.1 Open System Authentication

Xác thực Hệ thống mở OSA được xem như phương pháp xác thực mặc định của chuẩn IEEE 802.11 thời kì đầu. Các bước xác thực được tiến hành như sau:

1.Client truyền một khung xác thực chứa mã chỉ ra rằng phương pháp xác thực được sử dụng sẽ là OSA về phía AP.

2.AP sau khi nhận được khung xác thực này sẽ truyền một bản tin ACK báo nhận về phía client.

3.Sau đó AP sẽ truyền tiếp một khung xác thực về phía client để chỉ ra rằng quá trình xác thực là hợp lệ.

4.Client sau khi nhận được khung xác thực này sẽ truyền một bản tin ACK báo nhận về phía AP. Đến đây toàn bộ quá trình xác thực đã thành công!

Hình 2.1. Xác thực Hệ thống mở OSA

Thực chất, OSA luôn luôn báo nhận dương với tất cả các client muốn kết nối đến nó! Tuy nhiên, nói như vậy không có nghĩa là việc đảm bảo tính riêng tư cá nhân bị xâm phạm. Các thông tin dữ liệu trao đổi giữa client và AP có thể được mã hóa sử dụng cơ chế WEP. Thật đáng tiếc, WEP lại mắc phải quá nhiều yếu điểm, rất dễ bị tấn công. Nhưng dù sao nó cũng đã làm tốt sứ mệnh lịch sử của mình, đánh dấu một cái nhìn đúng đắn hơn về khía cạnh an toàn thông tin trong truyền thông, nhất là với thông tin vô tuyến.

2.1.1.2 Shared Key Authentication

Xác thực Khóa chia sẻ SKA sử dụng WEP cho quá trình xác thực. WEP cũng có thể cung cấp mã hóa các dữ liệu MAC, nhưng ở đây cần chú ý rằng WEP chỉ được xem như kỹ thuật nhằm bảo vệ trước các hoạt động nghe lén không mục đích, vô tình chứ không có ý nghĩa nhiều đối với các loại hình tấn công có chủ tâm khác. Do WEP có rất nhiều điểm yếu, khuyến cáo không nên dùng WEP để mã hóa dữ liệu cũng như dùng SKA để xác thực.

Khi sử dụng xác thực SKA, cả client và AP phải dùng chung một khóa WEP. AP lưu trữ nhiều khóa WEP vì vậy các client có thể kết nối tới cùng một AP bằng các khóa WEP khác nhau. Các bước xác thực được tiến hành như sau:

1.Đầu tiên, client gửi một khung xác thực về phía AP để chỉ ra rằng xác thực SKA sẽ được sử dụng.

2.AP sau khi nhận được khung xác thực này sẽ gửi bản tin ACK báo nhận về phía client.

3.Tiếp theo, AP gửi một khung xác thực trong đó có chứa 128 octet dưới dạng cleartext về phía client.

4.Client sau khi nhận được khung xác thực này sẽ gửi bản tin ACK báo nhận về phía AP.

5.Client sẽ mã hóa 128 octet này bằng khóa WEP của mình sau đó gửi chúng về phía AP trong một khung xác thực tiếp theo.

6.AP sau khi nhận được khung xác thực này sẽ gửi bản tin ACK báo nhận về phía client.

7.AP sẽ giải mã đoạn 128 octet nhận được từ client và so sánh với 128 octet gốc của minh. Nếu chúng giống nhau, AP sẽ trả lời bằng việc gửi một khung xác thực cuối cùng về phía client để khẳng định xác thực thành công. Trường hợp ngược lại, nếu chúng không trùng khớp, AP sẽ báo xác thực lỗi.

8.Bước cuối cùng, client sau khi nhận được trả lời từ phía AP, sẽ gửi bản tin ACK báo nhận.

Hình 2.2. Xác thực Khóa chia sẻ SKA

Quá trình xác thực SKA có vẻ phức tạp hơn OSA, song thực tế SKA lại kém an toàn hơn so với OSA! Trong xác thực SKA, WEP được sử dụng. Sau khi quá trình xác thực thành công, vẫn khóa WEP này lại dùng để mã hóa các khung dữ liệu trao đổi giữa AP và client. Còn với xác thực OSA, WEP không được sử dụng cho quá trình xác thực, nhưng WEP có thể được dùng để mã hóa dữ liệu truyền dẫn. Vấn đề nảy sinh là ở chỗ, trong quá trình xác thực SKA, AP ban đầu gửi 128 octet dưới dạng cleartext về phía client, sau đó client sẽ dùng khóa WEP để mã hóa 128 octet này rồi gửi trả lại về AP. Như vậy, nếu kẻ tấn công sử dụng các công cụ nắm bắt và phân tích gói tin thì có thể dễ dàng lấy được hai đoạn bản tin 128 octet này bao gồm cả cleartext và đã được mã hóa. Dựa vào đây, việc tìm ra khóa WEP sẽ nhanh chóng và đơn giản hơn nhiều! Tuy nhiên, hiện nay danh giới về sự an toàn giữa hai phương pháp xác thực này gần như đã bị xóa nhòa, bởi vì trên cộng đồng mạng internet, số lượng các công cụ có chức năng dò tìm khóa WEP xuất hiện rất nhiều. Kẻ tấn công chỉ mất chưa đến 10 phút đã có thể tìm ra khóa WEP một cách dễ dàng, không phân biệt phương pháp xác thực được sử dụng là OSA hay SKA!

2.1.1.3. Xác thực dựa trên IEEE 802.1X/EAP

Chuẩn IEEE 802.1X xác thực theo cổng. Các thành phần tham gia vào quá trình này bao gồm Supplicant, Authenticator và Authentication Server. Đối với mạng WLAN thì client đóng vai trò của Supplicant, AP như Authenticator, còn Authentication Server là một máy chủ có chức năng xác thực ví dụ như RADIUS server chẳng hạn. Trong đó, kết nối giữa Authenticator và Authentication Server được xem như là đã được thiết lập an toàn rồi, có thể dùng SSL để trao đổi dữ liệu. Chuẩn IEEE 802.1X sử dụng hai khái niệm: Cổng điều khiển và Cổng không điều khiển đối với Authenticator. Khi tiến hành xác thực, Cổng không điều khiển mở và Supplicant trao đổi dữ liệu với Authenticator thông qua cổng này. Cổng điều khiển chỉ được mở khi Supplicant đã xác thực thành công, phục vụ cho quá trình thiết lập và trao đổi khóa, tiếp sau đó là trao đổi dữ liệu. IEEE 802.1X cho phép sử dụng nhiều kiểu xác thực khác nhau được biết đến với tên gọi chung Giao thức xác thực mở rộng EAP. Quá trình xác thực dựa trên IEEE 802.1X/EAP diễn ra như sau (các khung báo nhận ACK sẽ không được đề cập đến ở đây):

Hình 2.3. Xác thực IEEE 802.1X/EAP

1.Client gửi yêu cầu xác thực tới AP để bắt đầu quá trình.

2.AP sau khi nhận được khung yêu cầu xác thực của client sẽ gửi khung yêu cầu nhận dạng về phía client.

3.Client trả lời bằng khung xác thực chứa thông tin nhận dạng của mình tới AP.

4.AP chuyển tiếp thông tin nhận dạng của client về cho Máy chủ xác thực.

5.Sau khi nhận được những thông tin này, Máy chủ xác thực sẽ yêu cầu các thông tin xác thực cần thiết trong khung xác thực tiếp theo gửi về AP.

6.AP thực hiện chuyển tiếp các yêu cầu này tới client.

7.Client hồi đáp các thông tin xác thực cần thiết gửi về AP.

8.AP chuyển tiếp những thông tin này cho Máy chủ xác thực.

9.Sau khi kiểm tra các thông tin trên của client, Máy chủ xác thực sẽ quyết định client có được phép tham gia vào mạng hay không bằng việc gửi kết quả xác thực về cho AP.

10.AP thông tin lại cho client.

Trong toàn bộ quá trình này AP đóng vai trò như một cầu nối giữa client và Máy chủ xác thực. Mọi thông tin trao đổi đều được thực hiện qua Cổng không điều khiển. Có nhiều kiểu giao thức EAP cho phép được sử dụng như: EAP-MD5, EAP-LEAP, EAP-TLS, TTLS, PEAP, EAP-FAST, trong đó EAP-TLS thường được sử dụng. Kết thúc quá trình này, Cổng điều khiển được mở, các thiết bị thực hiện công việc trao đổi và thiết lập khóa.

Nếu giao thức xác thực EAP trước đó sử dụng là xác thực hai chiều thì khóa PMK sẽ được tạo ra trong bước này. Khi ấy, cả client và Máy chủ xác thực đều biết rõ về nhau nên thống nhất chung một khóa. Khóa này có ý nghĩa trên từng phiên làm việc và với từng client. Máy chủ xác thực sau đó sẽ tạo ra một bản sao của khóa PMK rồi gửi về AP. Nhờ đó, AP và client đã có chung khóa PMK. Trong trường hợp hệ thống mạng không sử dụng Máy chủ xác thực, khóa PMK sẽ được tạo ra từ khóa tĩnh nhập vào thủ công trước đó, trên cả client và AP.

Bắt tay bốn bước

Quá trình bắt tay bốn bước được thực hiện giữa AP và client sau khi đã có khóa PMK. Quá trình này nhằm tạo ra các khóa PTK và GTK.

Đầu tiên, AP tạo ra số ANonce rồi gửi về client. Client sử dụng khóa PMK để sinh ra khóa PTK, sau đó dùng khóa PTK này kết hợp với số ANonce để tạo ra mã MIC. Mục đích của việc làm này là để AP xác định xem client thực sự có khóa PMK chính xác không. Sau khi tạo ra mã MIC rồi, client cũng sinh ra số SNonce của mình và gửi về phía AP. AP nhận được những thông tin này, dựa vào mã MIC để khẳng định rằng client có cùng khóa PMK giống mình. Sau đó AP cũng phải sử dụng khóa PMK của mình để sinh ra khóa PTK, dùng khóa PTK này kết hợp với số SNonce để tạo ra mã MIC. Cũng trong lúc này, AP sử dụng khóa GMK tạo ra khóa GTK. Khóa GTK, mã MIC cùng với số Anonce mới sẽ được mã hóa bằng khóa PTK và gửi về phía client. Client dùng khóa PTK của mình để giải mã, sau đó kiểm tra mã MIC để chắc chắn rằng AP cũng có khóa PMK giống mình. Sau đó client tiến hành cài đặt các khóa PTK và GTK. Khóa PTK được dùng để mã hóa các bản tin unicast, có giá trị duy nhất dành cho mỗi client. Khóa GTK được dùng để mã hóa các bản tin multicast, broadcast, có giá trị chung giống nhau cho nhiều client hợp pháp. Cuối cùng client gửi bản tin xác nhận về phía AP. AP thực hiện cài đặt khóa phục vụ cho quá trình trao đổi thông tin tiếp sau. Từ lúc này, mọi dữ liệu trao đổi unicast giữa AP và client sẽ được mã hóa bằng khóa PTK, với multicast và broadcast được mã hóa bằng khóa GTK.

Hình 2.4. Quá trình bắt tay bốn bước

2.1.2. Mã hóa

Mã hóa thực chất là quá trình thể hiện thông tin cần bảo mật dưới một dạng khác. Thông tin này chỉ có thể đọc được theo đúng nghĩa nếu như phía thu có khóa để giải mã ngược lại. Mã hóa đóng vai trò hết sức quan trọng trong việc đảm bảo thông tin không bị lộ, nhất là với môi trường vô tuyến của mạng WLAN, khi mà việc nghe trộm thông tin gần như không thể ngăn chặn được.

2.1.2.1. Mã hóa WEP

WEP là phương pháp mã hóa lớp 2 sử dụng thuật toán mã hóa dòng RC4. WEP ra đời nhằm ba mục đích chính: đảm bảo tính bảo mật, điều khiển truy nhập và toàn vẹn dữ liệu. Trong đó, việc đảm bảo tính bảo mật được thực hiện bằng cách mã hóa dữ liệu truyền dẫn. Khóa WEP tĩnh được sử dụng như một cơ chế điều khiển truy nhập, chỉ những client nào có khóa WEP giống như của AP mới được phép tham gia vào mạng. Bên cạnh đó,WEP sử dụng giá trị ICV để đảm bảo dữ liệu không bị sửa đổi. Giá trị ICV được tính toán dựa trên dữ liệu cần truyền dẫn, trước khi nó được mã hóa. WEP có hai phiên bản là 64 bit và 128 bit. Khóa WEP bao gồm 24 bit IV và 40 bit (đối với WEP 64 bit) hay 104 bit khóa tĩnh (đối với WEP 104 bit). Sự xuất hiện của 24 bit IV nhằm mục đích đảm bảo với các khung dữ liệu khác nhau thì sẽ được mã hóa bằng các khóa khác nhau. Giá trị IV này sẽ được lấy ngẫu nhiên đối với từng khung dữ liệu. Tuy nhiên, với 24 bit IV này, tương đương với chỉ có khoảng 16.777.216 khóa WEP khác nhau được tạo ra. Sau đó, nếu cần, chúng sẽ được sử dụng lại.

Quá trình mã hóa WEP diễn ra như sau: Đầu tiên, WEP chạy thuật toán CRC trên dữ liệu gốc để tạo ra giá trị ICV, giá trị này sau đó được gắn vào phía sau của phần dữ liệu. Một giá trị IV 24 bit được tạo ra và kết hợp với khóa tĩnh. WEP sau đó sẽ sử dụng một bộ tạo số giả ngẫu nhiên với đầu vào là giá trị IV và khóa tĩnh nhằm tạo ra một chuỗi số mới. Chuỗi số này có cùng độ dài với phần dữ liệu cần mã hóa. Tiếp theo chúng được đưa kết hợp lại với nhau bằng thuật toán XOR. Kết quả chính là dữ liệu đã được mã hóa. Phần dữ liệu mã hóa này sẽ được gắn thêm tiền tố là giá trị IV 24 bit dưới dạng cleartext. Cuối cùng, chúng được phát đến phía thu.

Tại phía thu, giá trị IV được tách ra, kết hợp với khóa tĩnh, thông qua bộ tạo số giả ngẫu nhiên, cũng sinh ra một chuỗi số giống như bên phát. Chuỗi số này sẽ được dùng để tìm ra dữ liệu gốc ban đầu bằng việc XOR ngược cùng với chuỗi dữ liệu mã hóa đã nhận được.

Hình 2.5. Quá trình mã hóa và giải mã WEP

Thật không may, WEP có không ít điểm yếu để kẻ tấn công có thể lợi dụng, các điểm yếu này có thể kể đến như sau:

Xung đột giá trị IV: Bởi vì giá trị IV chỉ gồm có 24 bit nên trong một mạng có lưu lượng lớn, giá trị này sẽ bị sử dụng lại rất nhanh. Dựa vào hiện tượng này, kẻ tấn công có thể dễ dàng tìm ra khóa WEP hơn.

Các khóa yếu: Do bản thân thuật toán RC4 được sử dụng mà dựa trên một số khóa IV yếu, kẻ tấn công có thể tìm ra khóa WEP đơn giản và nhanh chóng hơn.

Bơm gói tin: Đối với những mạng có lưu lượng thông tin thấp, kẻ tấn công có thể sử dụng các công cụ bơm gói tin nhằm gia tăng lưu lượng để nắm bắt các gói tin có ích.

Thay đổi gói tin: Việc kiểm tra tính toàn vẹn của gói tin dựa trên giá trị ICV không thực sự đáng tin cậy. Các gói tin mã hóa bằng WEP vẫn có thể bị thay đổi.

Thực tế hiện nay, kẻ tấn công có thể sử dụng các công cụ bẻ khóa WEP một cách dễ dàng trong vòng từ 5 đến 10 phút! Quá trình này sẽ được đề cập đến trong phần tiếp theo.

2.1.2.2. Mã hóa TKIP

TKIP là một phương pháp mã hóa tùy chọn theo chuẩn IEEE 802.11i. TKIP cũng sử dụng thuật toán RC4 để mã hóa giống như WEP. Thực chất, TKIP được xem như một sự mở rộng của WEP, khắc phục hoàn toàn những điểm yếu mà WEP mắc phải. TKIP sử dụng 128 bit khóa tĩnh kết hợp với 48 bit IV, địa chỉ MAC nguồn, MAC đích nhằm tạo ra một khóa phức hợp, có giá trị khác nhau đối với từng gói tin. Với 48 bit IV, tương đương 281.474.976.710.656 giá trị mà IV có thể nhận, cùng với quá trình tính toán khóa phức tạp, TKIP đã ngăn chặn được hai điểm yếu của WEP là Xung đột giá trị IV và Khóa yếu. TKIP cũng sử dụng phương pháp đếm số thứ tự để chống lại việc bơm gói tin mà kẻ tấn công hay lợi dụng. Thêm vào đó, TKIP tính toán mã toàn vẹn bản tin MIC dựa trên thuật toán Michael, được đánh giá là mạnh hơn nhiều so với CRC mà WEP sử dụng, do đó đảm bảo gói tin không bị thay đổi.

Bởi vì TKIP sử dụng nhiều thành phần để tạo khóa hơn, cùng với giá trị MIC được tính toán, nó làm tăng thêm 20 byte không mang thông tin vào khung dữ liệu, trong khi với WEP chỉ cần 8 byte. TKIP cũng sử dụng thuật toán mã hóa RC4 nên không đòi hỏi năng lực xử lý của chíp nhiều, do đó phần lớn các card cũ sử dụng mã hóa WEP có thể được nâng cấp firmware để hỗ trợ tương thích với TKIP. TKIP là lựa chọn thích hợp giúp giảm thiểu chi phí đầu tư nâng cấp thiết bị kết nối mạng, hơn nữa vẫn hoàn toàn tuân theo tiêu chuẩn WPA của Wifi Alliance đưa ra.

2.1.2.3. Mã hóa CCMP

CCMP được xem như là phương pháp mã hóa mặc định theo chuẩn IEEE 802.11i. Phương pháp này sử dụng thuật toán mã hóa tiên tiến AES (thuật toán Rijndael). CCMP/AES sử dụng khóa có độ dài 128 bit để mã hóa mỗi khối dữ liệu cũng có chiều dài cố định là 128 bít. Mã kiểm tra tính toàn vẹn của bản tin 8 bit MIC được đánh giá là mạnh hơn so với của TKIP. Bởi vì thuật toán mã hóa AES là rất mạnh nên việc mã hóa trên từng gói tin là không cần thiết.

Mã hóa CCMP/AES sẽ làm tăng thêm 16 byte không mang thông tin vào khung dữ liệu. Bởi vì thuật toán AES yêu cầu năng lực xử lý của chip lớn nên các card mạng không dây cũ không thể đáp ứng được. Những card mạng này không thể dùng biện pháp nâng cấp firmware như đối với TKIP mà phải tiến hành nâng cấp về phần cứng mới có thể hỗ trợ CCMP/AES hay WPA2. Chính vì điều này đã làm cản trở việc triển khai WPA2 rộng rãi. Tuy nhiên, với các mạng yêu cầu mức độ bảo mật cao, khuyến nghị nên chọn thay đổi về phần cứng để hỗ trợ WPA2. Hiện nay, một số hãng sử dụng giải pháp phần mềm nhằm thực hiện việc này, song thực tế cho thấy, năng lực xử lý của card sẽ rất chậm, và nguy cơ xảy ra sai sót là rất cao cũng như không đảm bảo mức độ ổn định cần thiết cho tín hiệu.

2.1.3. Tiêu chuẩn an ninh WPA/WPA2

Tổ chức Liên minh các nhà sản xuất lớn về thiết bị wifi – Wifi Alliance, được thành lập để giúp đảm bảo tính tương thích giữa các sản phẩm wifi của các hãng khác nhau. Nhằm cải thiện mức độ an toàn về mặt thông tin trong mạng 802.11 mà không cần yêu cầu nâng cấp phần cứng, Wifi Alliance thông qua TKIP như một tiêu chuẩn bảo mật cần thiết khi triển khai mạng lưới được cấp chứng nhận Wifi. Kiểu bảo mật này được gọi với tên là WPA. WPA ra đời trước khi chuẩn IEEE 802.11i – 2004 được chính thức thông qua. Nó bao gồm việc quản lý khóa và quá trình xác thực. Tiếp sau đó, WPA2 được đưa ra, như một tiêu chuẩn bảo mật bám sát hơn theo chuẩn 802.11i của IEEE. Điểm khác biệt lớn nhất giữa WPA và WPA2 là thay vì sử dụng AES để đảm bảo tính bảo mật và toàn vẹn dữ liệu thì WPA dùng TKIP cho việc mã hóa và thuật toán Michael cho việc xác thực trên từng gói dữ liệu.

Mỗi phiên bản của WPA đều được chia thành hai loại: Personal dành cho hộ gia đình và văn phòng quy mô nhỏ, Enterprise dành cho doanh nghiệp lớn có cơ sở hạ tầng mạng đầy đủ. Điểm khác biệt duy nhất đáng kể giữa hai loại này là ở hình thức có được khóa PMK. Với Personal, khóa PMK sinh ra từ khóa tĩnh được nhập vào thủ công trên AP và các client. Rõ ràng cách làm này là không khả thi đối với các mạng lưới có quy mô lớn. Do đó trong Enterprise, khóa PMK nhận được từ quá trình xác thực IEEE 802.1X/EAP. Việc cấp phát khóa này là hoàn toàn tự động và tương đối an toàn. Sau khi đã xác thực lẫn nhau rồi, client và Máy chủ xác thực xây dựng khóa PMK dựa trên các thông tin đã biết. Khóa này là giống nhau trên cả client và Máy chủ xác thực. Máy chủ xác thực sẽ tiến hành sao chép một bản khóa PMK này rồi gửi về cho AP. Lúc này, cả AP và client đều đã nhận được khóa PMK phù hợp. Trong thực tế, Máy chủ xác thực thường được sử dụng là Máy chủ RADIUS.

So sánh giữa WEP, WPA và WPA2

WPA được đánh giá là kém an toàn hơn so với người anh em WPA2. Tuy nhiên, lợi thế của WPA là không yêu cầu cao về phần cứng. Do WPA sử dụng TKIP mã hóa theo thuật toán RC4 giống như WEP nên hầu hết các card mạng không dây cũ hỗ trợ WEP chỉ cần được nâng cấp firmware là có thể hoạt động tương thích với tiêu chuẩn của WPA.

WPA2 sử dụng CCMP/AES cho việc mã hóa dữ liệu và kiểm tra tính toàn vẹn của gói tin. CCMP/AES là một cơ chế mã hóa rất mạnh và phức tạp do đó yêu cầu cao về năng lực xử lý của chip. Cũng chính vì điều này mà hiện nay WPA2 chưa được triển khai rộng dãi như WPA. Lý do là WPA2 cần phải nâng cấp về mặt phần cứng, tốn kém hơn nhiều so với viêc cập nhật firmware đối với WPA. Tuy nhiên, với các hệ thống mạng yêu cầu mức độ an ninh cao thì khuyến nghị nên sử dụng WPA2. Việc lựa chọn tiêu chuẩn an ninh nào là hoàn toàn phụ thuộc vào sự cân bằng giữa tiềm lực tài chính và mức độ an toàn thông tin cần đảm bảo.

2.2. Các nguy cơ và biện pháp đảm bảo thông tin trong VoWLAN

2.2.1. Tấn công bị động

Tấn công bị động (hay nghe lén) là khi kẻ tấn công lấy cắp thông tin được trao đổi giữa hai thực thể nguồn và đích hợp pháp, nhưng không tác động đến hai thực thể này cũng như đến quá trình truyền thông. Các thông tin này sau khi lấy cắp sẽ được sử dụng cho những mục đích tấn công khác như xâm nhập ở mức độ sâu hơn hay giả mạo thực thể hợp pháp. Quá trình tấn công bắt đầu bằng việc thu giữ các gói tin, tiến hành giải mã, sau đó trích ra những thông tin cần thiết như thông tin xác thực, mật khẩu, số thẻ tín dụng, thông tin cá nhân, sở hữu trí tuệ hay các dữ liệu nhạy cảm khác. Đôi khi, kiểu tấn công này cũng được sử dụng với mục đích phân tích các luồng lưu lượng, thống kê, báo cáo để nhận biết thuộc tính lưu lượng trong mạng phục vụ cho công việc quản trị đạt hiệu quả cao hơn.

Bản chất môi trường truyền thông trong mạng WLAN là dựa trên sóng điện từ, do đó việc bị nghe trộm là không thể tránh khỏi. Tuy nhiên cũng có thể triển khai những biện pháp sau nhằm giảm thiểu nguy cơ thông tin có ích bị kẻ tấn công lấy cắp được. Đầu tiên phải tiến hành đo kiểm và thiết kế vùng che phủ sóng wifi thật tỉ mỉ và kỹ lưỡng sao cho tín hiệu wifi không bị tràn ra quá xa khu vực cần thiết, tránh việc sử dụng trái phép và gây hại cho tài nguyên mạng. Phương pháp này chỉ có ý nghĩa tương đối đảm bảo an toàn về mặt vật lý. Biện pháp thứ hai, đóng vai trò quyết định đó chính là sử dụng các cơ chế mã hóa an toàn cho toàn bộ quá trình xác thực và truyền dữ liệu.